-

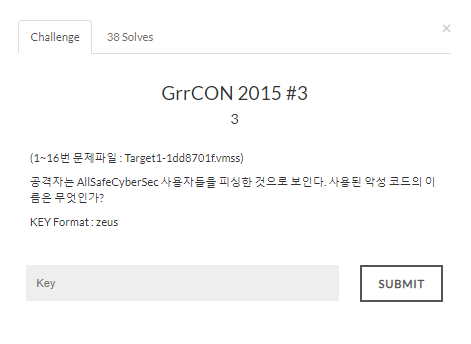

Memory - GrrCON 2015 #3$ 포렌식 $/$ 디지털 포렌식 with CTF $ 2019. 12. 20. 21:48

공격자는 피싱에 성공을 한것으로 보아 앞서 언급한 AnyConnectInstaller.exe를 이용해서 공격을 한것으로 추측을 할 수 있다.

아래의 filescan 플러그인을 이용해서 해당 파일의 경로를 좀 찾아 보겠습니다.

총 6가지의 파일이 출력이 되는데 0x000000003df1cf00와 dumpfiles 플러그인을 이용해서 파일을 복구해 보겠습니다.

dumpfiles 플러그인을 이용하면 올바르게 복구가 됬을때 dat 파일과 img 파일이 2개가 나오는데 두개다 안나오면 복구가 재대로 안된 상태 입니다.

↑ 복구가 완료된 상태의 파일

.img 파일을 바이러스인지 확인해 주는 VirusTotal을 이용해 보겠습니다.

넣어보니 악성코드라는 것은 확실 했고, Xtrat 라는 문자열이 많았습니다.

해당 문자열을 검색해 보면 Full Name이 XtremeRAT 라는 것을 알 수 있습니다.

Flag : XtremeRAT

출처 : 디지털 포렌식 with CTF

'$ 포렌식 $ > $ 디지털 포렌식 with CTF $' 카테고리의 다른 글

Memory - GrrCON 2015 #5 (0) 2020.01.03 Memory - GrrCON 2015 #4 (0) 2019.12.20 Memory - GrrCON 2015 #2 (0) 2019.12.20 Memory - GrrCON 2015 #1 (0) 2019.12.20 Disk - A회사 보안팀은 내부직원... (0) 2019.11.06