-

UTCTF 2020 write up$ Capture The Flag $ 2020. 3. 9. 14:49

Forensics

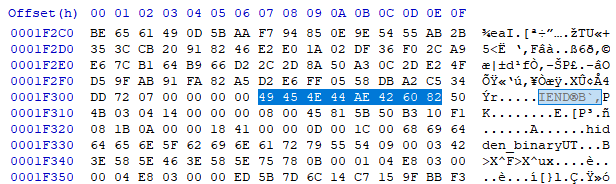

Observe Closely

해당 문제를 확인해 보면 Footer Signature 이후에 ZIP 파일이 은닉되어 있는 것을 확인 할 수 있습니다.

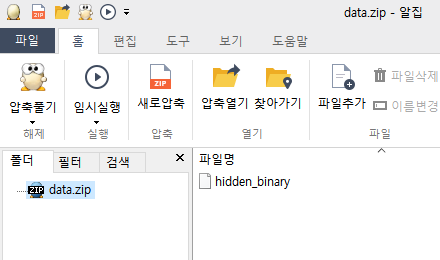

해당 ZIP 파일을 카빙해서 데이터를 확인해 보겠습니다.

hidden_binary 가 있습니다.

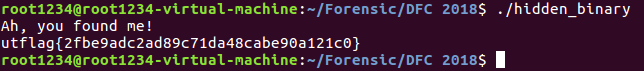

해당 파일은 ELF 파일이므로 리눅스 운영체제 에서 실행하면 될것 같습니다.

Flag를 확인해 볼 수 있습니다.

Flag : utflag{2fbe9adc2ad89c71da48cabe90a121c0}

[basics] forensics

문제 파일을 확인 해보면 방대한 문자열 을 확인 할 수 있습니다.

방대한 문자열 이기 때문에 utflag{ 를 검색해보면 Flag를 확인 할 수 있습니다.

Flag : utflag{fil3_ext3nsi0ns_4r3nt_r34l}

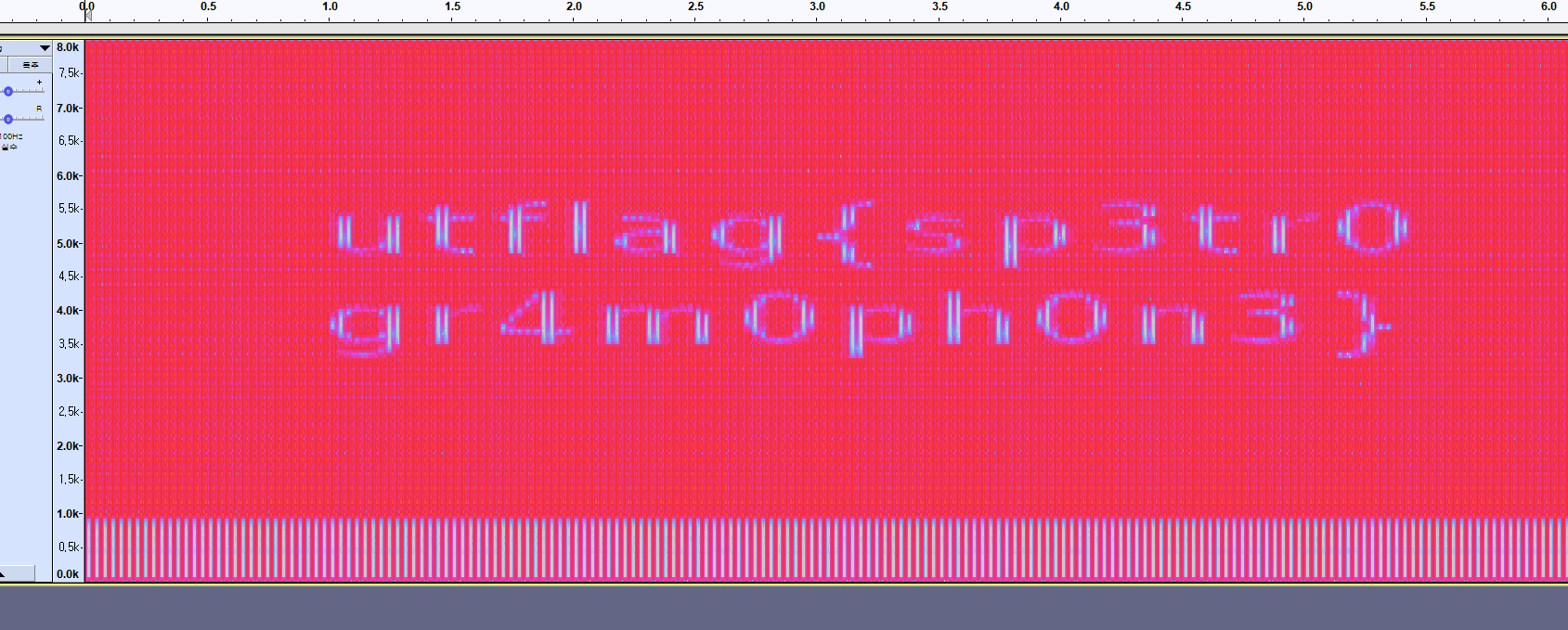

Spectre

문제 파일을 확인해 보면 wav 파일이 첨부 되어 있습니다.

해당 파일을 audacity 를 이용해서 열어서 스펙트럼을 확인해 보면 Flag 를 확인할 수 있습니다.

Flag : utflag{sp3tr0gr4m0ph0n3}

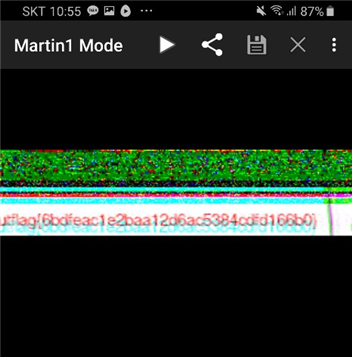

1 Frame per Minute

문제 파일을 보면 화성에서 데이터를 전송 할 때 사용하는 전파 음성이라는 것을 알 수 있습니다.

Robot36 이라는 휴대폰 프로그램을 사용해서 확인하면 전송 데이터를 알 수 있습니다.

또한 다양한 옵션을 필요로 하는데, 문제 설명에 Martian 이라는 문자열이 있으므로 Martian 으로 데이터를 확인해 보면 아래와 같습니다.

위와 같이 Flag 를 확인 할 수있습니다.

Flag : utflag{6bdfeac1e2baa12d6ac5384cdfd166b0}

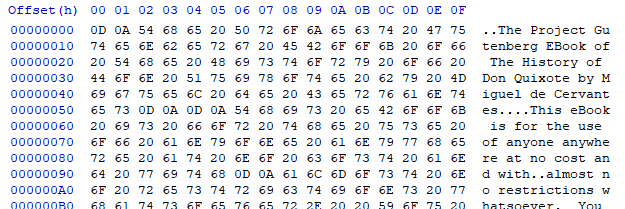

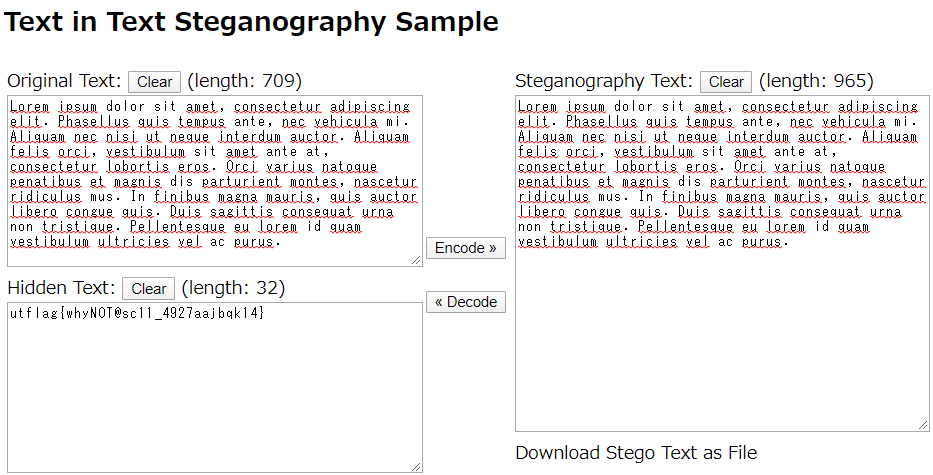

Zero

해당 문제의 첨부 파일을 확인해 보면 아래와 같이 파일내용 말고도 E2 80 8B 값들이 보입니다.

이러한 값들을 이용한 Steganography 가 존재 합니다.

Unicode Steganography with Zero-Width-Characters 라고 해서 zero-width-characters 를 이용한 스테가노 그래피가 존재 합니다.

URL : https://330k.github.io/misc_tools/unicode_steganography.html

아래와 같이 Steganography Text에 파일 내용을 집어 넣고 Decode를 진행하면 flag를 확인할 수 있습니다.

Flag : utflag{whyNOT@sc11_4927aajbqk14}

The Legend of Hackerman, Pt. 1

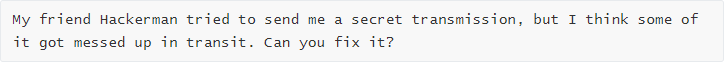

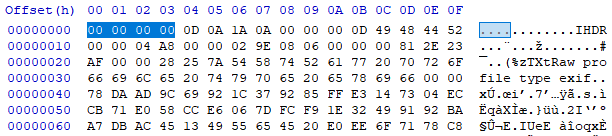

문제 파일을 보면 앞 4바이트가 비어있는 것을 확인 할 수 있습니다.

png 파일 시그니처의 일부를 가지고 있기 때문에 앞부분을 채워 주겠습니다. (89 50 4E 47)

그리고 확인해 보면 Flag를 확인 할 수 있었습니다.

Flag : utflag{3lit3_h4ck3r}

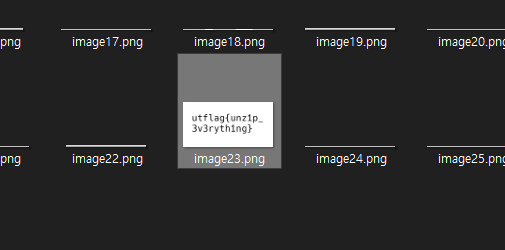

The Legend of Hackerman, Pt. 2

문제 파일을 보면 docx 파일이고, docx 파일은 파일의 구조가 ZIP 파일 구조와 같기 때문에 은닉이 가능합니다.

.ZIP 파일로 변환을 한뒤 데이터를 확인해 보겠습니다.

Flag : utflag{unz1p_3v3ryth1ng}

'$ Capture The Flag $' 카테고리의 다른 글

angstrom CTF 2020 write up (0) 2020.03.15 zer0pts CTF 2020 write up (0) 2020.03.12 2020 NEWSECU CTF write up (5) 2020.02.23 NeverLAN CTF Write up (0) 2020.02.14 HackTMCTF Write up (0) 2020.02.06