Rooters CTF Forensic write up

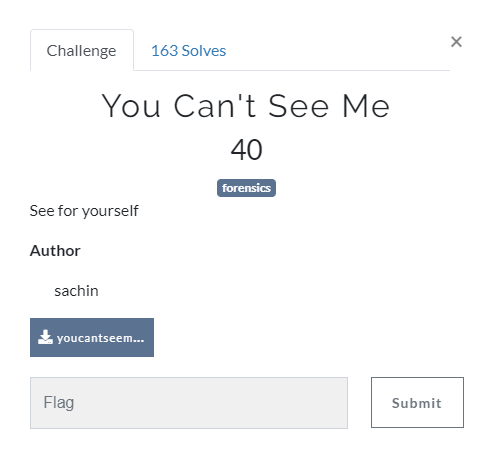

You Can't See Me

500점 시작에서 얼마나 쉬우면 40점으로 내려갔을까 라는 생각으로 문제를 확인 했다.

문제를 확인해 보면 pdf 파일을 하나 준다.

화면을 보면 전부 흰 페이지로 보인다.

글자색을 흰색으로 해뒀을 가능성을 고려해서 Flag format인 rooters{를 검색 해봤다.

역시나 이런식으로 은닉 시켜뒀다.

복사해 보면..

rooters{p9aoi{ctfjk

라는 문자열이 있는데 총 4개로 3개가 더남았다 전부 복사해 보겠습니다.

{}rooters{7}RCTF1dni9ctfji212dSae

culum in si admoneri se integram

unitatis rerumque paulatim.

Hester

이런 문자열이 더있네요 아직까지는 Flag 가 보이지 않습니다.

rooters rooters rooters rooters

rooters rooters rooters rooters

rooters rooters rooters rooters

rooters rooters rooters rooters

rooters rooters rooters rooters

rooters rooters rooters rooters

rooters rooters rooters rooters

rooters rooters rooters rooters

rooters rooters rooters rooters

rooters rooters rooters rooters

rooters rooters rooters rooters

rooters{{{{{{{{{{{{{{{{{ rooters

rooters rooters

마지막에 있는것 같습니다.

rctf equare

praemia rom admonet effectu

pugnare. ex{ se credamus

mutuatis sequ324123itur re. sui

occurre}nt t3423ot{ est

str2475epitum imaginata. tribuo

mentem ab an quibus. hic rem

crescit scriptrooters ctf{__uu9hi

suo positis

haberem has cognitu. percipiat at

plerosque admittere de2341234

extitisse

234121amadjuvetis vi ad.} Est

caeteri fas

alienis peccant itemque movendi

accepit.

CUR PRAEMIA CRESCIT HAUSTAM VIM

IGNOTAS. AC II QUATENUS RELIQUAS

S23432EQ{rooters{Ja1_US1CT}ctfINC

ERTAS

EO LECTIONE ODORATUM. HA INFINITI

EARUMDEM AC FUNDITUS

RCTF CURANDUM EJUSMODI

CONVERTO.DEI QUID QUAM HUIC SAE

FORE NISI.

OLIM DERCtUS FOCO AGI SINE DURA

Flag : rooters{Ja1_US1CT}ctf

ㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡ

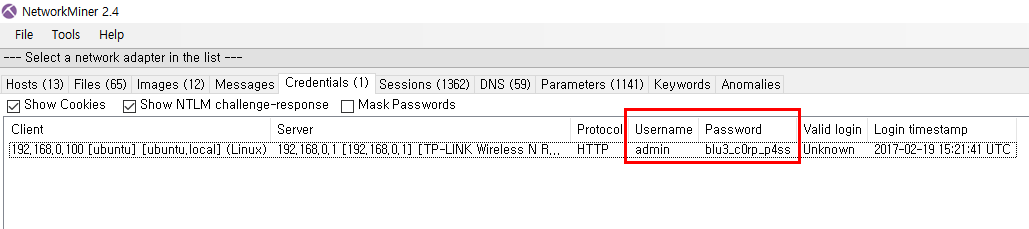

Find The Pass

문제 파일을 열어보면 아래와 같습니다.

일단 802.11 프로토콜로 데이터들이 암호화 되어 있습니다 .

그래서 복호화를 해야하는데 복호화를 위해서 SSID 와 Key가 필요 하기때문에 SSID를 먼저 확인하 겠습니다.

SSID : BLUE_CORP

복호화를 하기 위해서 airdecap-ng라는 툴을 이용할 껀데 Key를 먼저 찾아야 하기 때문에 aircreak-ng 명령어를 이용해 보겠습니다

Key : FF:DE:AD:BE:EF

airdecap-ng 를 이용해서 복호화 해보겠습니다.

해당 복호화 파일을 가지고 네트워크 마이너에 넣어 보도록 하겠습니다.

Flag : rooters{blu3_c0rp_p4ss}ctf

ㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡ

Cunning Black Cow

사진 2개를 확인 할수 있는데 똑같은 사진이고 크기만 좀 다릅니다.

CunningBlackCow.png 를 먼저 분석해 보면..

meta data에 Comment 뒤에 어떠한 값이 있습니다.

CunningBlackCow.png : ZSbw2ZN3fBsa/0B7VPCWMIAzp94uV7Vjqc5fg/effYA=

나머지 하나의 사진(CunningBlackCow1.png)을 분석해 보겠습니다

똑같이 Comment이 있습니다 base64로 복호화를 해보면 아래와 같습니다.

eTB1d0BudGszeT9BRVNlX0tAaVMzX0QzX0R1VXVVISEK -> y0uw@ntk3y?AESe_K@iS3_D3_DuUuU!!

you want key? 라는 문자열과 AES 라는 문자열을 얻었습니다.

그리고 Footer 뒤를 보면 zip 파일이 하나 있습니다.

flag.txt에 비번이 걸려있습니다. 아까 얻은 문자열로 아래와 같은 행위를 해보겠습니다.

ZSbw2ZN3fBsa/0B7VPCWMIAzp94uV7Vjqc5fg/effYA= <- 해당 문자열이 AES 암호문일 가능성도 있을것 같았고

Key 값으로는 y0uw@ntk3y?AESe_K@iS3_D3_DuUuU!! 를 사용했습니다.

n0ty0ur4l@6OOPS! 를 password로 사용해 보겠습니다.

Flag : rooters{D7d_U_L3k3_Th4_Ch@l73ng3?}ctf

ㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡ

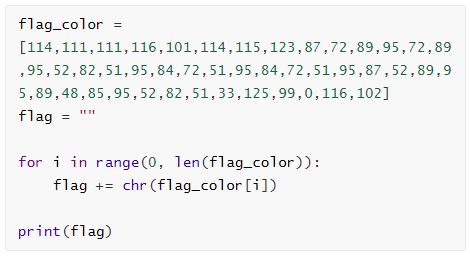

Frames per Story

문제를 보면.. 똑같은 사진 파일이 120개나 있습니다

사진의 hex를 보면 아래와 같이 데이터들이 들어있습니다.

12글자씩 들어있는데 없는 사진도 있어서 코드를 작성해서 문자열을 합쳐봐야 할것 같습니다.

결과는 아래와 같습니다.

저기를 보면 URL 이 있습니다.

http://tiny.cc/rosvdz <- 들어가 보겠습니다.

final.png 파일을 찾을 수 있는데 벽에 rgb 색상이 특이하게 있는데 1x15 길이인것 같습니다.

그림판으로 보니 좀더 색이 잘 보입니다.

예시로 맨윗색을 추출해 봤는데 114, 111, 111 을 추출해서 문자열로 확인해 보면 아래와 같습니다.

Flag 형식과 일치 합니다.

모든색을 추출해서 flag를 만들어 보면 아래와 같습니다.

Flag : rooters{WHY_HY_4R3_TH3_TH3_W4Y_Y0U_4R3!}ctf

ㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡ

Mind Awake Body Asleep

문제가 wav파일입니다.

음성파일 편집 툴을 이용해서 문제를 건들여 봐도 답이 없습니다.

검색하다보니 음성파일에도 lsb 스테가노 그래피가 가능하다는 것을 알게되었습니다.

http://tiny.cc/72nwdz <- 해당 사이트에 들어가 보면 new라는 파일이 있습니다.

hxd로 열어서 문자열을 보면 png 파일의 hex 값이 리버스 되어있습니다.

89 50 4e 47 ... 그렇기 때문에 리버스를 해주면 사진파일을 얻을 수 있을것 같습니다.

Flag : rooters{pyth0n_is_aw3s0m3}ctf

ㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡㅡ