-

Multimedia - 플래그를 찾아라!$ 포렌식 $/$ 디지털 포렌식 with CTF $ 2019. 6. 12. 23:03

파일 명은 dump1.raw.lzma 입니다. 확장자가 2개 붙은 느낌이 드는데

[lzma 압축 파일은 lzma 알고리즘에 의해서 구현된 압축기법]

[https://www.openthefile.net/ko/extension/lzma]

lzma확장자 이기 때문에 unlzma을 이용해서 압축해제부터 하였습니다.

dump1.raw을 보니 메모리 덤프파일 일 것 같아서 분석 도구인 volatility를 사용해 보도록 하겠습니다

리눅스에서 volatility를 사용하기위한 환경 구축

↑이거 순서대로 명령어 작성.

가장 중요한 부분인 Suggested Profile을 잘 보면 Win10x64라고 되어있습니다.

윈도우 10 운영체제의 메모리 덤프 파일이라는 것을 알 수 있습니다.

추가 분석을 위해서 pslist모듈을 사용해 보겠습니다.

mspaint.exe인 그림판이 실행되고 있었습니다.

그림판에 그려진 파일을 복구하겠습니다.

memdump를 이용해서 PID가 4092인 mspaint.exe를 .dmp파일을 만들었습니다.

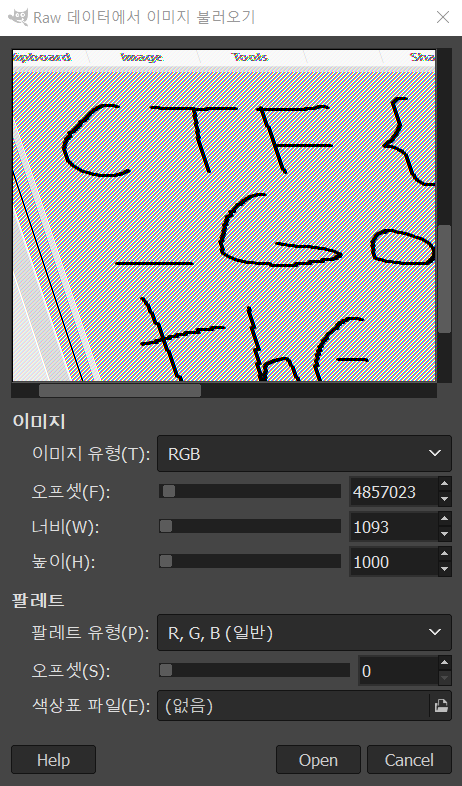

.data파일로 바꿔서 GIMP 2프로그램에 넣어 보도록 하겠습니다.

해당 파일은 그림판 프로세스를 덤프 했기 때문에 오프셋, 너비, 높이를 조정하면서 그림판을 찾아봅시다.

Key : CTF{HeRe_GoEs_thE_FLaG}

출처 : 디지털 포렌식 with CTF

'$ 포렌식 $ > $ 디지털 포렌식 with CTF $' 카테고리의 다른 글

Multimedia - Find Key(Image) (0) 2019.06.27 Multimedia - d4rth는 더러운 방법을... (0) 2019.06.27 Multimedia - 플래그를 가져라! (0) 2019.06.12 Multimedia - 천 마디 말보다 사진 한 장… (0) 2019.06.12 Multimedia - 조수의 차이만큼 하얗습니다! :D (0) 2019.06.12