-

[SUA CTF][Forensic] Forensic1CTF write_up/기타 CTF 2019. 7. 22. 17:49

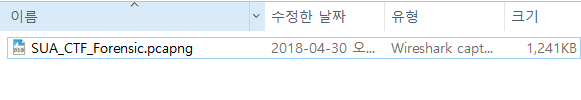

pcapng 파일이 하나 주어집니다. 한번 확인해 보겠습니다

파일 내부를 좀 보다 보면 user가 로그인을 하고 파일을 전송하는 모습을 확인할 수 있습니다.

첫번째로 보이는 파일은 SUA_CTF_Forensic.txt 파일입니다.

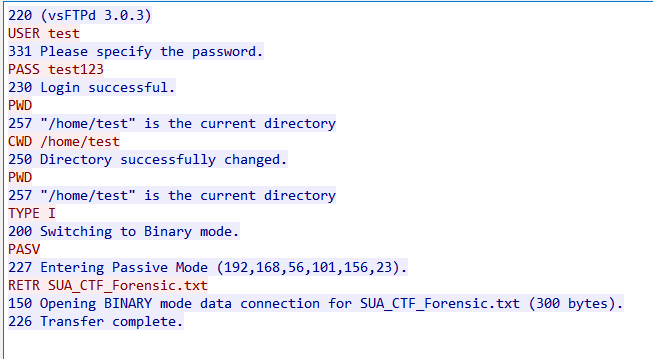

그리고 두번째로 보이는 파일은 zeus 파일입니다.

해당 파일들을 카빙해서 추출해 보겠습니다.

저는 Follow TCP Stream에서 RAW 를 확인하고 추출했습니다.

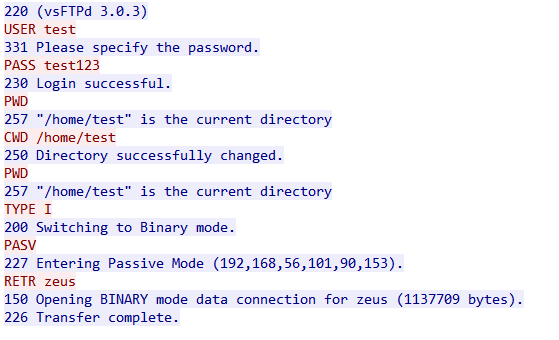

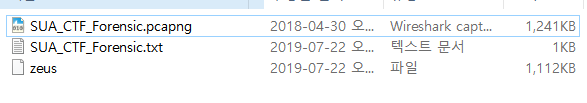

이렇게 2개의 파일을 카빙 했습니다.

SUA_CTF_Forensic.txt 파일을 확인해 보면 문제가 2개가 있습니다.

확인해 보면 다음과 같습니다.

1번 문제의 답은 flag is file name 이라고 했고, 유출된 파일이 어떤 파일인지 를 물어보고 있기 때문에

첫번째 flag는 zeus입니다.

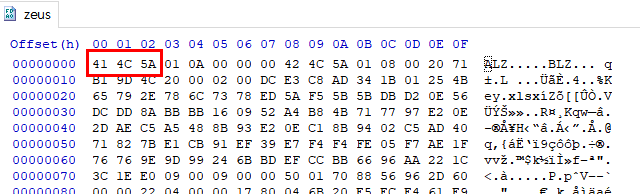

2번 문제의 답은 복구한 파일의 이름이 zeus 였기때문에 파일 형식을 확인하고 파일을 실행 시키는 것이 문제이며 flag is file extension이라고 되어 있기 때문에 파일 확장자를 찾기 위해서 HxD를 이용해서 File Header signature를 확인해 보겠습니다.

ALZ 시그니처를 가지고 있기 때문에 .alz 파일입니다.

두번째 flag는 ALZ 입니다.

.alz로 변환을 하고 실행해 보겠습니다.

다음과 같이 파일 3개가 나옵니다.

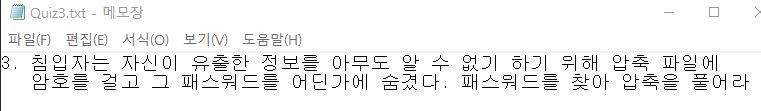

Quiz3.txt 파일을 한번 열어보겠습니다.

압축파일은 SUA 이용가이드_180320.zip을 이야기 하는 것인것 같습니다.

압축파일에 password가 걸려있고 해당 password는 Key.xlsx에 있을거 같다는 생각이 듭니다.

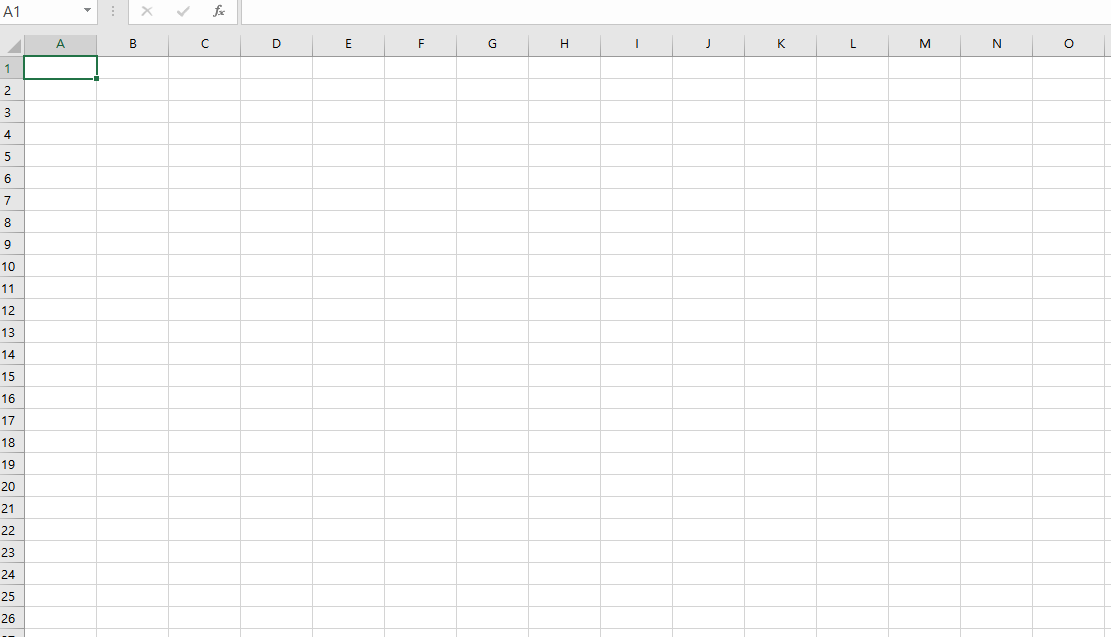

Key.xlsx를 확인해 보겠습니다.

시트가 1개 밖에 없고 아무런 값이 보이지 않습니다.

.zip으로 확장자를 변경해서 파일내부를 한번 확인해 보겠습니다.

zeus\Key\xl\worksheets를 확인해 보면 sheet의 개수가 나오는데 다음과 같습니다.

아까 본 시트는 1개였는데 원래는 시트가 2개라고 합니다.

시트숨기기를 이용한것 같습니다.

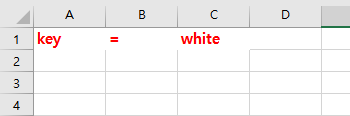

시트를 다시 생성시키고 내용을 확인하는 방법도 있습니다.

하지만 zeus\Key\xl\sharedStrings.xml을 확인하면 내용을 볼수 있습니다.

Key = white라고 하네요

세번째 flag는 white였습니다.

zip파일을 열면 docx 파일이 나오는데 열어보겠습니다.

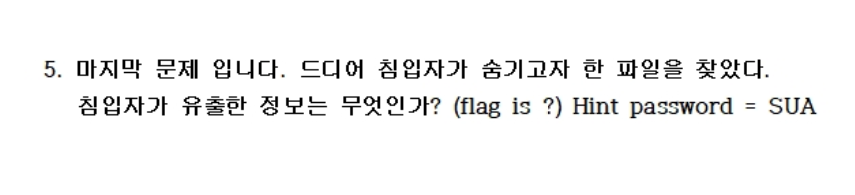

파일 맨마지막에 다음과 같은 문제가 있습니다.

이것으로 4번째 flag문제네요

숨겨진 파일이 있다고 하니까 다시 .zip 파일로 만들어서 확인해 보겠습니다.

SUA 이용가이드_180320\word\media를 확인해 보면 다음과 같습니다.

image15.jpeg / image16.jpeg은 파일에서 보지못한 사진들입니다.

확인해 보면 15에는 문제가 들어있고 16은 처음보는 사진입니다.

그렇다는 것은 숨겨진 파일은 image16.jpeg이기 때문에

네번째 flag는 image16입니다.

15번을 한번 확인해 보겠습니다.

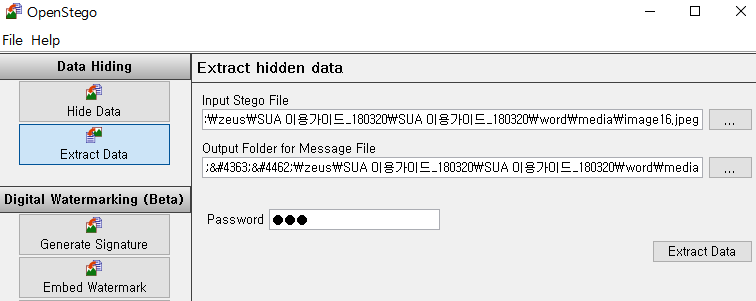

password를 SUA로 줬기 때문에 password가 있다는 것을 감안했을때 openstego 툴을 사용하는것 같습니다.

flag.txt 가 추출됬습니다.

확인해 보면 다음과 같습니다.

다섯번째 flag는 20130819였습니다.

'CTF write_up > 기타 CTF' 카테고리의 다른 글

[SUA CTF][Reversing] 1st_encoding (0) 2019.07.27 [SUA CTF][Forensic] Forensic2 (0) 2019.07.22 [2019 DIMI CTF Quals][WebHacking] simple xss (0) 2019.07.15 [2019 DIMI CTF Quals][WebHacking] simple sqli (0) 2019.07.15 [2019 DIMI CTF Quals][Web Hacking] 5shared (0) 2019.07.15