-

[Forensic] Forensic1CTF write_up/2019 SUA CTF 2019. 8. 16. 01:06

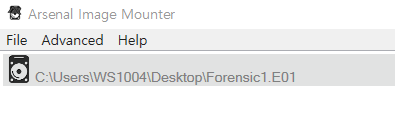

해당 문제는 이미지 파일을 먼저 주기 때문에 FTK Imager로 파일의 내부를 먼저 확인하면서, 직접 Arsenal Image Mounter를 이용해서 마운트를 시켜 보겠습니다.

↓ FTK Imager

↓ Arsenal Image Mounter

마운트된 디스크를 보면 하나가 잠겨져 있습니다.

디스크가 잠겨 있는 것을 확인하고 레지스트리를 먼저 확인해야 겠다고 생각이 되었다.

/windows/system32/config/ SAM , SECURITY , SOFTWARE , SYSTEM 파일을 FTK Imager를 이용해서 추출후 레지스트리 분석툴인 REGA에 넣어 보았습니다.

REGA tool은 아래의 URL에서 다운로드가 가능합니다.

http://forensic.korea.ac.kr/tools.html

위의 파일을 추출 하겠습니다.

REGA 툴에서 다음과 같이 레지스트리를 넣고 사용자 계정 정보를 확인해 보면 다음과 같이 사용자의 계정들이 나옵니다.

해당 해쉬를 NTLM 해시 복호화 사이트에 가서 복호화 했습니다.

https://md5decrypt.net/en/Ntlm/#answer

사이트에 들어가 보겠습니다.

의문의 문자열이 입력되어 있습니다.

뭔가 Hex 값일 것 같다는 촉이 와서 넣어 보았습니다.

일단은... this case is Collaboration result of mokpo univ and woosuk nuiv 문자열이 있지만 뭔말인지 아직 모르겠습니다.

다시 FTK Imager를 이용해서 KKK의 PC에 들어가서 다운로드한 내역을 확인해 보면 다음과 같이 애국가.wav를 삭제한 흔적을 확인 할 수 있습니다.

위쪽에 FL Studio가 있기 때문에 해당 툴을 이용해서 파일을 한번 확인해 보았습니다.

하지만 추출된 파일의 용량이 0KB여서 아무것도 할수가 없습니다.

아까 잠겨 있엇던 디스크를 위의 this case is Collaboration result of mokpo univ and woosuk univ 로 열어보겠습니다.

열렸습니다!

우리가 필요한 애국가 음원 파일과 사진 하나가 들어있습니다.

한번 애국가.wav 분석을 해보겠습니다.

저는 Audacity 툴을 이용해서 분석을 해보겠습니다.

주파수를 22K 로 변경해서 확인해 보면 보기 쉽습니다. 위의 문자열을 전부 합치고 보면 아래와 같습니다.

E'SJcG;+&J0lq&TATD^,ATqj+FCfK)DfTE,F(o,o@<5u

특수문자와 숫자 알파벳이 다 결합되어 있기 때문에 base85 예상이 되지만 문자열 뒤에 다음과 같은 문자열로 알려주기도 합니다.

ASCII85는 Base85를 의미 하기도 합니다.

password로 보이는 문자열을 찾았습니다.

아까 하나 더 있던 사진을 분석해 보면 Footer 시그니처 뒤에 문자열이 있습니다.

해당 문자열을 가지고 사진에 스테가노 그래피 기법을 해결해 보겠습니다.

appreciation 파일이 추출되었습니다.

삭제한 exe 파일을 확인해 보았을때...

VeraCrypt 툴이 디스크를 암호화 하는 툴입니다.

비밀번호를 아까 wav에서 얻었던 문자열을 사용해 보겠습니다.

마운트에 성공했습니다.

그렇다면 내부의 자료를 확인해 보겠습니다.

결국에 위의 아이제론_CHFI문제번역.hwp를 은닉 하기위해서 password를 p@ssw0rd1sizeronewinterforensiccase를 사용했기 때문에 Flag는 비밀번호 입니다.

Flag : p@ssw0rd1sizeronewinterforensiccase

'CTF write_up > 2019 SUA CTF' 카테고리의 다른 글

[WEB] MakeShorten (0) 2019.08.26 [Forensic] Ultimatum (0) 2019.08.16 [MISC] Escape_Room (0) 2019.08.16 [Crypto] BaseXX (2) 2019.08.16