-

Memory - GrrCON 2015 #7$ 포렌식 $/$ 디지털 포렌식 with CTF $ 2020. 1. 3. 17:55

문제의 설명을 잘 살펴 보면 악성코드는 종종 고유한 값 또는 이름을 사용해서 시스템에서 자체 복사본 하나만을 실행 하도록 하는데, 해당 파일에서의 멀웨어가 사용하는 고유 이름(고유한 값)을 찾는 문제 같습니다.

여기서 고유한 값이나 이름을 사용해서 하나만을 실행하도록 하는 것을 Malware Mutex 라고도 이야기 합니다.

Malware Mutex 관련 자세한 영문설명 블로그 주소는 아래와 같습니다.

Malware Mutex : https://cybersecurity.att.com/blogs/labs-research/malware-exploring-mutex-objects

Malware Mutex를 간단하게 이야기를 하면 뮤텍스는 변수와 같은 리소스에 대한 동시 액세스를 피하기 위해 일반적으로 사용하는 프로그램 객체입니다.

뮤텍스는 일반적으로 동일한 멀웨어의 다른 인스턴스에 의한 시스템 감염을 피하기 위해서 멀웨어 생성자가 사용하는 기능입니다.

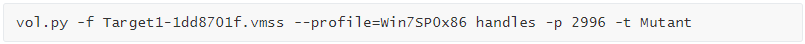

그렇기 때문에 volatility를 이용하여 플러그인을 사용해서 문제를 해결해 보겠습니다.

PID값이 2996인 악성코드 관련 iexplore.exe 프로세스를 확인 할것이고, type을 Mutant로 설정을 하고 실행을 해보면 아래와 같습니다.

멀웨어가 사용하는 고유 이름은 fsociety0.dat 였습니다.

Flag : fsociety0.dat

출처 : 디지털 포렌식 with CTF

'$ 포렌식 $ > $ 디지털 포렌식 with CTF $' 카테고리의 다른 글

Memory - GrrCON 2015 #9 (0) 2020.01.03 Memory - GrrCON 2015 #8 (0) 2020.01.03 Memory - GrrCON 2015 #6 (0) 2020.01.03 Memory - GrrCON 2015 #5 (0) 2020.01.03 Memory - GrrCON 2015 #4 (0) 2019.12.20