-

Digital Forensic Challenge 2018 VOI200 문제 풀이$ 포렌식 $/$ 포렌식 문제 풀이 $ 2020. 1. 15. 21:56

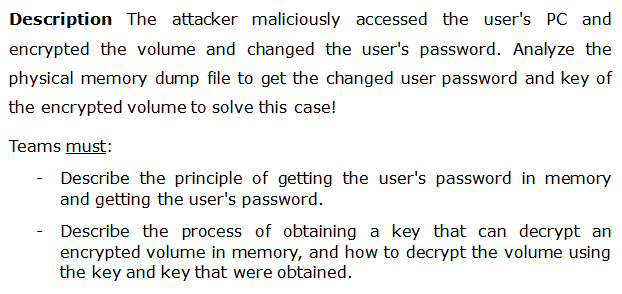

문제를 보면 공격자가 악의 적으로 사용자 PC에 접속해서 볼륨을 암호화 하여 사용자의 비밀번호를 변경했다고 합니다.

메모리 덤프를 분석해서 암호화된 볼륨의 변경된 사용자 암호와 키를 가져와 이 사례를 해결하는 것이 문제입니다.

아래의 내용은 필수 적으로 작성해야합니다.

- 사용자의 비밀번호를 메모리에 저장하고 사용자의 비밀번호를 얻는 원리에 대해서 설명한다.

- 메모리에서 암호화된 볼륨의 암호를 해독할 수 있는 키를 얻는 과정과, 획득한 키와 키를 사용하여 볼륨을 해독하는 방법을 설명한다.

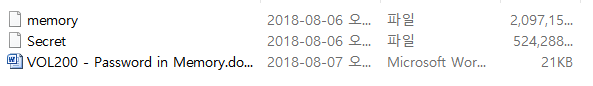

파일을 열어보면 아래와 같이 총2개의 파일이 존재 합니다.

하나는 메모리 덤프 파일인것 같고 Secret 파일은 어떤 파일인지 모르겠어서 file명령어를 이용해 봤습니다.

file명령어를 사용한 결과 Disk File 로 Secret 파일은 암호화된 볼륨인것 같습니다.

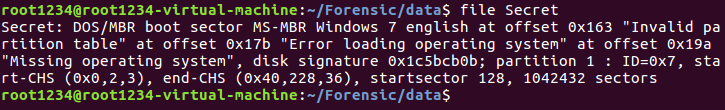

이번에는 메모리 파일의 profile을 찾아 보겠습니다.

Win7SP1x86으로 하면 될것 같습니다.

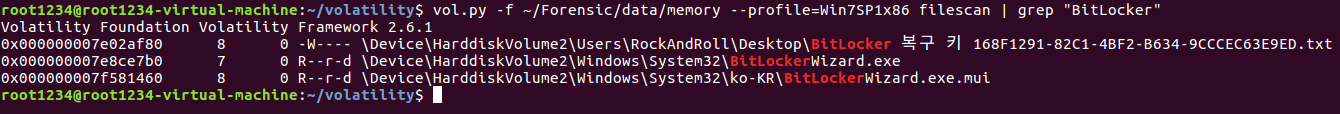

비트락커의 복구키를 찾아야 합니다.

일단 비트락커 복구키가 들어있는 파일의 이름이 "BitLocker 복구키 {키 식별자(ID)}.txt"로 되어 있기 때문에 filescan 플러그인을 이용해서 BitLocker를 검색해 보겠습니다.

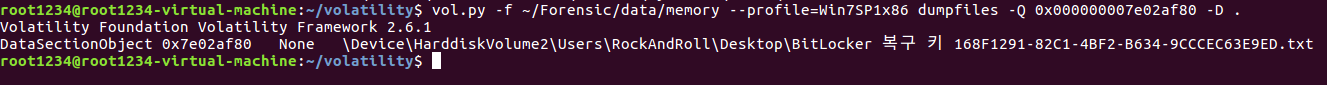

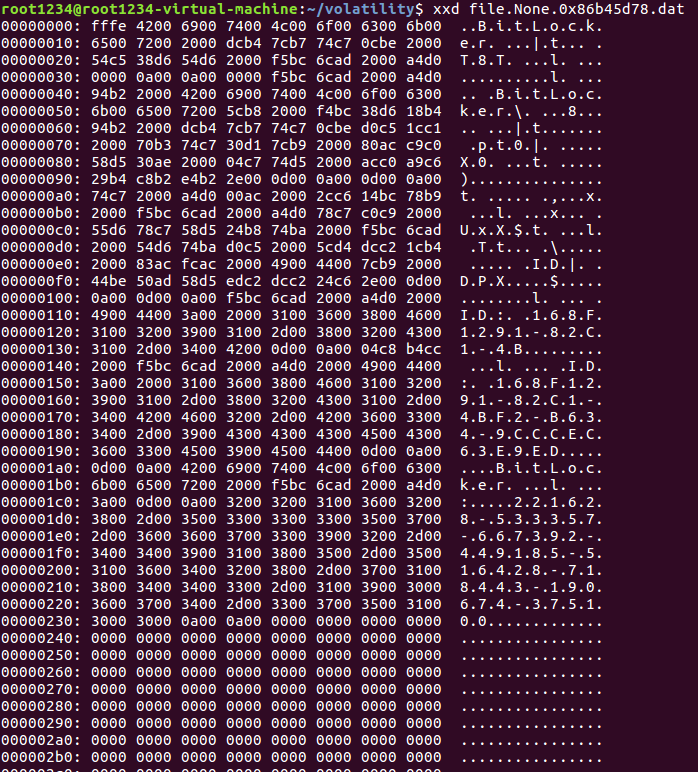

xxd 명령어로 HxD처럼 만들어서 확인해 보겠습니다.

아래쪽에 비트락커의 복구키가 존재 합니다.

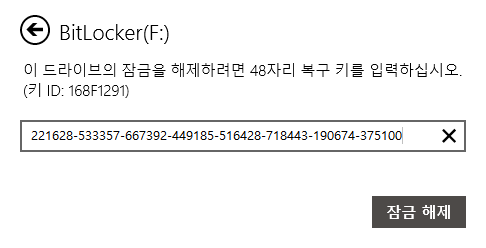

복구 키 : 221628-533357-667392-449185-516428-718443-190674-375100

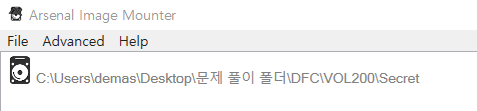

이제 Secret 파일을 mount 해서 복구키를 넣어 보겠습니다.

Arsenal Image Mounter 라는 툴을 사용했습니다.

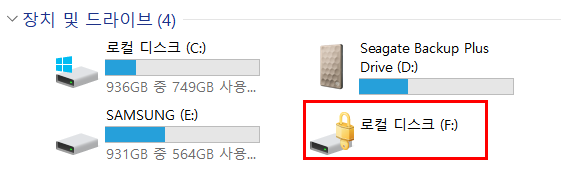

비트락커로 잠겨있는 로컬 디스크 F: 가 존재합니다.

복구키를 넣어 보겠습니다.

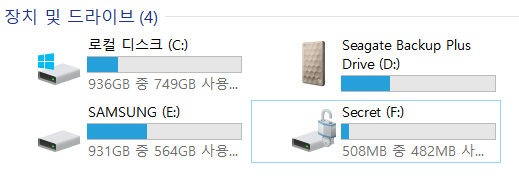

해제가 되었습니다.

안에 내용을 확인해 보면 아래와 같습니다.

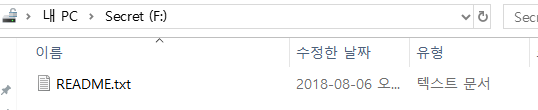

README.txt 파일이 존재 하는데 한번 읽어 보겠습니다.

Clear!

'$ 포렌식 $ > $ 포렌식 문제 풀이 $' 카테고리의 다른 글

Digital Forensic Challenge 2019 MOI300 문제 풀이 (1) 2020.01.17 Digital Forensic Challenge 2019 MOI200 문제 풀이 (3) 2020.01.17 Digital Forensic Challenge 2018 AF100 문제 풀이 (0) 2020.01.03 Digital Forensic Challenge 2019 ART100 문제풀이 (0) 2019.11.17 Digital Forensic Challenge 2019 AF300 문제풀이 (0) 2019.11.16