-

Memory - GrrCON 2015 #28$ 포렌식 $/$ 디지털 포렌식 with CTF $ 2020. 3. 17. 22:03

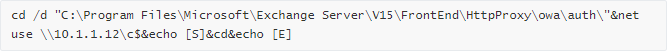

앞서 dump파일에서 난독화를 해제한 결과값을 확인해 봤었습니다.

위의 경로인 C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\ 에 어떤 파일이 있는지 확인해 보겠습니다.

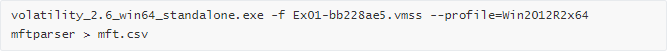

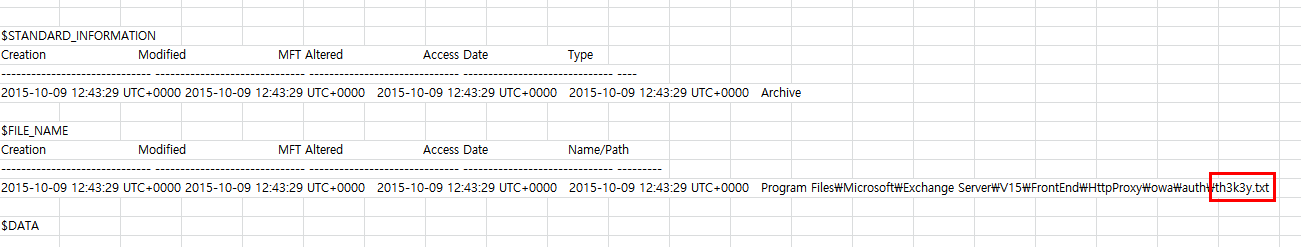

mftparser를 이용해서 위의 경로를 찾아보면 th3k3y.txt 파일을 찾을 수 있습니다.

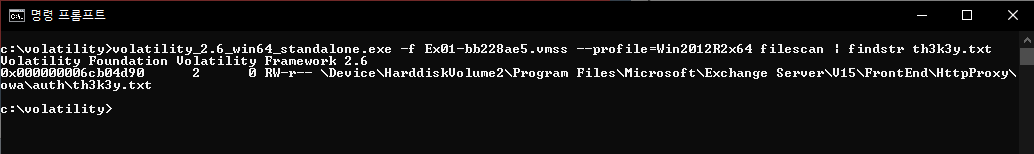

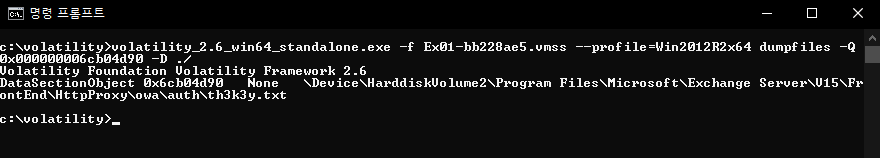

filescan을 이용해서 해당 파일의 가상 주소를 출력해 보겠습니다.

이제 출력된 0x000000006cb04d90을 dumpfiles 의 -Q 옵션으로 파일을 추출 해 보겠습니다.

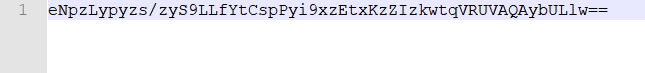

추출된 파일을 확인해 보면 Base64 암호화 인코딩 된 문자열을 확인 할 수 있습니다.

Flag : eNpzLypyzs/zyS9LLfYtCspPyi9xzEtxKzZIzkwtqVRUVAQAybULlw==

출처 : 디지털 포렌식 with CTF

'$ 포렌식 $ > $ 디지털 포렌식 with CTF $' 카테고리의 다른 글

Disk - 도와주십시오, 누군가… (0) 2020.04.08 Memory - 귀사는 사이버 보안사건... (0) 2020.03.17 Memory - GrrCON 2015 #27 (0) 2020.03.17 Memory - GrrCON 2015 #26 (0) 2020.02.24 Memory - GrrCON 2015 #25 (0) 2020.02.24