-

[DEFCON DFIR CTF 2019] Deadbox Forensics$ 포렌식 $/$ 포렌식 문제 풀이 $ 2019. 9. 11. 00:00

Hello, my name is ...

문제를 해석해 보면 E01을 만든 심사관의 이름은? 이라는 문제입니다.

Horcrux 폴더를 확인해 보면 다음과 같습니다.

확장자가 E01 ~ E14로 되어 있는 것으로 보아 이미지 파일이 Chain 압축이 된 것으로 생각됩니다.

그렇기 때문에 Horcrux.E01 파일과 Horcrux.E01.txt 파일이 핵심인 것 같습니다.

Horcrux.E01.txt에서 E01을 만든 심사관 이름을 찾을 수 있었습니다.

Flag : flag<Minerva>

Who owns it?

해석을 해보면 해당 머신의 기본 사용자 이름은? 이라고 합니다.

FTK Imager을 이용해서 한번 열어보겠습니다.

Flag : flag<Karen>

Does it match?

문제를 해석해 보면 증거의 SHA1 해시가 무엇인가?

Flag : flag<0fa6ab4bd9a707d49ded70e8b9198fe18114b369>

The Big Bang

해석을 해보면 해당 이미지는 몇시에 만들어 졌는가? UTC에서 MM/DD/YYYY HH:MM:SS형식으로 제출

Flag : flag<03/23/2019 00:08:08>

Which windew is it?

해석 해보면 이 컴퓨터에 설치된 OS가 무엇인가요? Windoes 몇? 이라고 하네요

먼저 운영체제 OS Version이 들어있는 레지스트리인 SOFTWARE를 export를 해서 분석해 보겠습니다.

처음에 Registry Explorer v1.4.3.0을 이용해서 CurrentVersion의 값을 토대로 버전을 찾아보았습니다.

경로는 SOFTWARE\Microsoft\Windows NT\CurrentVersion 입니다.

CurrentVersion 에 6.3이라는 값이 들어있는데 아래의 표에 따라 버전을 확인 할수 있습니다.

위의 표를 이용하면 Windows 8.1 버전 또는 Windows Server 2012 R2 라고 되어있지만 해당 Windows 이미지는 Windows 10 Pro 버전 입니다.

https://stackoverflow.com/questions/31072543/reliable-way-to-get-windows-version-from-registry 해당 사이트에 들어가보면 Windows 10 Pro의 CurrentVersion중에서 6.3도 포함된다고 합니다.

이럴때는 CurrentMajorVersionNumber 와 CurrentMinorVersionNumber 의 값을 확인해서 확실히 알수 있습니다.

해당 이미지 디스크는 10, 0 이 입력되어 있어서 Windows 10 Pro 버전을 의미합니다.

하지만 아래와 같이 Regripper tool 중에 하나인 rip.exe 를 이용해서 SOFTWARE의 내용을 확인할 수 있습니다.

명령어는 아래와 같이 입력하면 됩니다.

[ rip.exe -r SOFTWARE -p winver ]

ProductName = Windows 10 Pro 라는 것을 확인할 수 있습니다.

Flag : flag<10>

The worst thing about prison were the dementors!

해석을 해보면 다음과 같습니다.

E01을 만들때 사용된 테마가 있는데 그게 무엇인가? 대소문자를 구분하고 두글자 이다. 라고 합니다.

dementors 를 검색해 봤는데 Harry Potter 이야기가 나왔다.

Flag : flag<Harry Potter>

Brooms aren't just for sweeping

증거 파일의 이름을 디코딩 한 값이 무엇인가? 라는 문제입니다.

Lbh'er n jvmneq Uneel! 이라는 값을 얻었습니다.

rot13으로 돌려보겠습니다.

코드는 위에서 사용한 코드와 일치합니다.

rot13의 결과는 You're a wizard Harry! 입니다.

Flag : flag<You're a wizard Harry!>

Russia

윈도우 파티션의 호스트 이름이 무엇인가? 라는 문제 입니다.

Autopsy 툴로 푸는 방법과 regripper 툴로 푸는 방법이 있습니다.

regripper 툴을 이용해서 풀어보면 일단 파티션 호스트 이름이 들어있는 파일인 SYSTEM 레지스트리가 필요합니다.

Autopsy 툴로는 다음과 같은 위치에 호스트 이름이 있습니다.

Flag : flag<TOTALLYNOTAHACK>

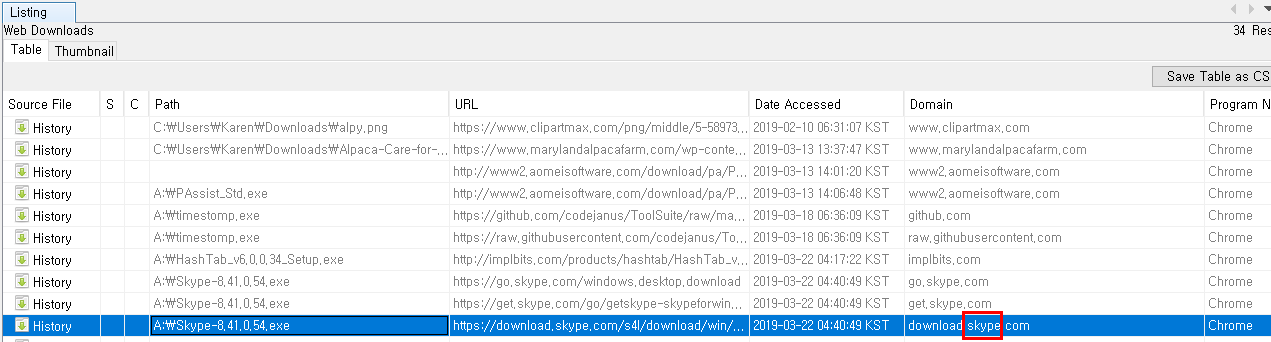

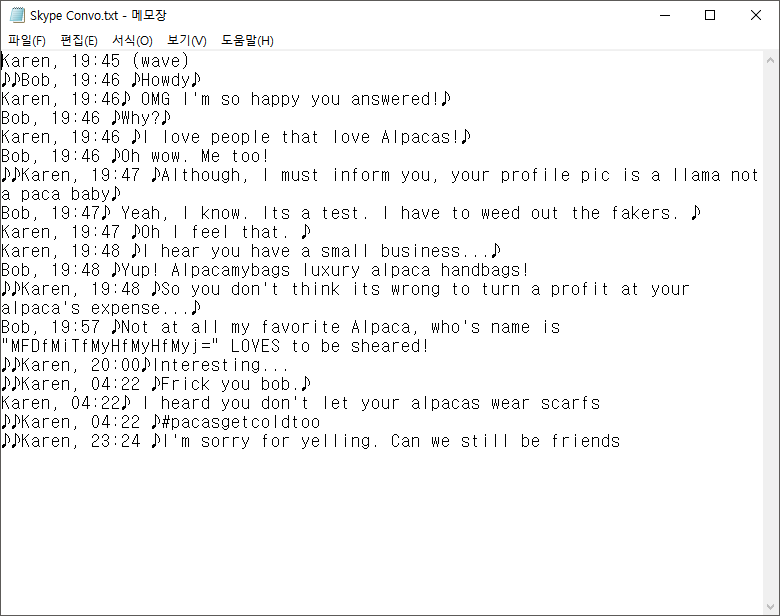

Let's chat

메시징 플랫폼은 동료 알파카와 소통하기 위해서 사용이 됬는데, 사용된 소프트웨어의 이름은 무엇인가? 라는 문제 입니다.

사용을 했다면 당연히 설치를 했을 것이기 때문에 Web log를 확인해 보겠습니다.

Chrome을 통해서 skype를 설치한 흔적을 확인 할 수 있었습니다.

Flag : flag<skype>

Zippy Zip

카렌의 크레이그리스트 포스트의 우편번호가 뭐지? 라는 문제 입니다.

craigslist를 검색해 보니 메일을 보낼수 있는 사이트였습니다.

zipcode 를 찾을수 있는 방법이 2가지 입니다.

먼저 Web log에서 메일 전송한 로그를 찾으면 되는 것입니다.

19709 입니다.

Web Form Autofill을 확인해 보면 postal 이라고 해서 zipcode를 알수 있습니다.

Flag : flag<19709>

New email, who dis?

카렌과 접촉한 사람의 이니셜은 무엇입니까?

Karen과 접촉을 했을 가능성이 있는 경우는 메일을 주고 받았을 경우 입니다.

Web Form Autofill에 가보면 이메일을 확인 할 수 있습니다.

해당 이메일로 주고받은 파일이 있는지 Keyword search를 해보겠습니다.

찾아본 결과 ost 파일이 있는 것 을 확인 했습니다.

https://ost2pstware.com/viewer/

위의 URL 을 통해서 OST Viewer을 다운 받으실 수 있습니다.

Root - Mailbox 하위에 있는 IPM_SUBTREE 하위의 Inbox에서 메일을 확인할 수 있었습니다.

Serial 5번의 Job Offer *High paying 메일을 확인해 보면 다음과 같습니다.

Karen 과 접촉한 사람은 Micheal Scotch 로 MS 입니다.

Flag : flag<MS>

Make it rain!

TAAUSAI은 카렌에게 선불로 얼마를 지불할 생각이었는지 쉼표와 달러표시 없이 대답하는 문제 입니다.

앞에서 봤던 ost 파일 내부의 이메일에서 찾을 수 있을 것 같습니다.

150000달러 인것 같습니다.

Flag : flag<150000>

You have no idea how high I can fly

카렌은 어느나라에서 해커 그룹을 만나고 있습니까? 라는 문제입니다.

주고받은 메일을 살펴 보면 찾을 수 있을 것 같습니다.

저 경도 위도의 값을 한번 검색해 보겠습니다.

알 바 알 아마르 이집트, 즉, 이집트라고 합니다.

Flag : flag<Egypt>

Where in the world is Carmen Sandiego?

타임존은 무엇입니까 라고 문제가 주어지는데 3개문자로 이루어져 있다 라고 하는 거보면 GMT, UTC 와 같은 시간표현 방식을 물어보는 것 같습니다.

SYSTEM 레지스트리에 시간 표현 방식이 표현 되어 있습니다

Flag : flag<UTC>

Someone actually read that?

AlpacaCare.docx의 마지막 접근 시간은? UTC에서 MM/DD/YYYY HH:MM:SS로 제출하기 문제입니다.

Autopsy 에서 파일 확장자를 이용해서 파일을 찾을 수 있습니다.

Access Time 을 확인해 보면

KST 로 되어 있기 때문에 UTC로 바꿔 보면 다음과 같습니다.

Flag : flag<03/17/2019 21:52:20>

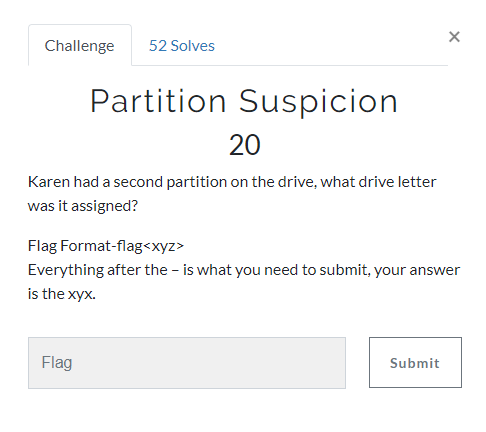

Partition Suspicion

카렌의 드라이브에 두번째 파티션이 있었는데, 어떤 드라이브 문자가 할당 되었는가에 대한 문제 입니다.

최근 열어본 문서를 확인해 보면 A파티션을 확인할 수 있습니다.

Flag : flag<A>

You've got questions? I've got answers

마이클의 매니저가 캐런에게 묻는 질문에 대합 답은 무엇인지 물어보는 문제입니다.

이메일을 다시 살펴보면 있을 것 같습니다

Flag : flag<TheCardCriesNoMore>

Recruit Pursuit

카렌은 어떤 직업으로 고려되고 있는지 물어보는 문제 입니다.

이메일을 다시 확인해 보면 무엇으로 고려되고 있는지 알수 있습니다.

Flag : flag<cybersecurityanalysts>

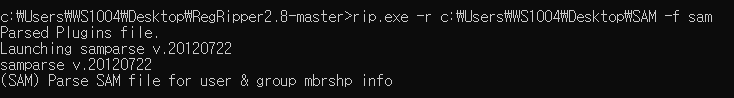

Oh, you're not supposed to use the same password for everything...?

캐런의 패스워드를 마지막으로 바꾼 날짜는? 이라는 문제입니다.

패스워드라 함은 사용자 로그인 패스워드 이기 때문에 SAM 레지스트리에 비밀번호가 존재합니다.

Pwd Reset Date 를 보면 마지막 바꾼날짜를 확인 할 수 있습니다.

Flag : flag<03/21/2019 19:13:09>

Are you sure you want to change your default browser?

기계에 설치된 Chrome 버전은? 이라는 문제 입니다.

이문제는 Chrome이 설치된 경로로 가보면 쉽게 확인 할 수 있습니다.

Path : C:\Program Files(x86)\Google\Chrome\Application 입니다.

Flag : flag<72.0.3626.121>

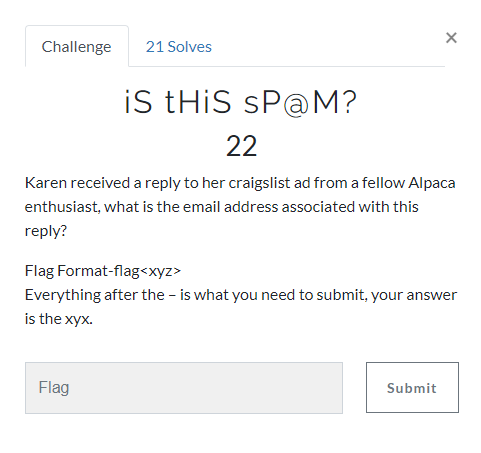

iS tHiS sP@M?

카렌은 동료 알파카 매니아로부터 그녀의 크래그리스트 광고에 대한 답장을 받았다. 이 답장과 관련된 이메일 주소는 무엇인가? 에 대한 문제 입니다.

Serial 4번 이메일을 확인해 보면 카렌에게 보내는 알파카 매니아 가 보낸 메일이 있습니다.

Flag : flag<7066d7539fdf30529e2e43ba5fd21606@reply.craigslist.org>

Moooooooooo

카렌이 사용법을 배우길 원하는 도구는 무엇인가? 라는 문제입니다.

AlpacaCare.docx 파일의 String에 BeEF를 배우고 싶다는 내용이 들어 있습니다.

Flag : flag<BeEF>

She's a ladies man

노트북에 있는 두번째 파티션의 볼륨 이름은? 이라는 문제입니다.

앞에서 두번째 파티션에 할당된 문자를 찾았었습니다.

그때 저희는 이름도 같이 확인 할 수 있었습니다.

Flag : flag<PacaLady>

now with 99% more ads

Skype의 호스트URL은 무엇인가? 라는 문제입니다.

분석을 하면서 Skype 를 사용한 흔적을 확인 할 수 있었습니다.

Flag : flag<https://download.skype.com/s4l/download/win/Skype-8.41.0.54.exe>

her name is snow

파일을 찾다 보면 Skype Canvo.zip으로 암호화된 파일이 하나 있습니다.

해당 파일을 브루트포스 해서 password를 찾아 보겠습니다.

zip파일을 열어보겠습니다.

저기에 MFDfMiTfMyHfMyHfMyj= 문자열이 있습니다.

위의 문자열을 가지고 base64 디코딩 -> rot13 -> rot1 -> base64 디코딩을 하면 다음과 같은 16진수 값이 나오게 됩니다.

4a 65 72 72 79 가 나오는데 값으로 변환하면 Jerry

Flag : flag<Jerry>

rev2md5

파일의 md5값이 저값인 파일의 url 을 찾으면 된다고 합니다.

User폴더로 가서 file hash list를 export 해보겠습니다.

이는 FTK Imager 기능입니다.

한번 검색 해보겠습니다.

url 은 찾았으나 서버가 내려간 상태라서 검색을 해보니 이메일로 확인 메일을 보내야 한다고 합니다.

플래그는 아래와 같습니다.

Flag : flag<thx4callinghptechnicalsupport>

AlpacaCare2020

AlpacaCare.docx 파일이 기반으로 하는 Alpaca care.docx 파일을 검색한 웹 사이트의 도메인 이름은? 이라는 문제 입니다.

한번 찾아 보겠습니다.

아래쪽에 주소가 있네요.

도메인 네임을 찾는 거기 때문에 .com을 제외한 주소입니다.

Flag : flag<palominoalpacafarm>

You hava secrets?

비밀 파일에 대한 타임 스탬프를 구하는 문제입니다.

힌트는 눈에 잘 띄지 않는 곳에 숨겨 두는 것이 가장 좋다 입니다.

앞서 Moooooooo 문제에서 AlpacaCare.docx 파일의 내부를 볼때 secrets.txt 파일이 있다는 것을 확인 했습니다.

Secrets.txt 를 열어보겠습니다.

이런 내용이 있군요.

해당 파일의 타임 스탬프를 구하는 것이 문제 입니다.

Flag : flag<03/25/2019 08:23:45>

DrDD

Duane Dunston은 그의 비밀번호를 도용당했다. \Users\Karren\Desktop\DuanesChallenge에서 Duane's LinkedIn의 암호는 무엇인가? 라는 문제 입니다.

파일이 좀 많습니다.

전부 추출해서 분석을 해보겠습니다.

이중 South_Carolina_Academic_Standards_and_Performance_Indicators_for_Science_2014.pdf 파일의 끝에 base64로 인코딩 된 데이터를 보았습니다.

base64로 돌려 봤습니다.

추출해서 열어보니 다음과 같은 EXCEL 파일이 있었습니다.

Flag : flag<R33*D)DogHouse>

'$ 포렌식 $ > $ 포렌식 문제 풀이 $' 카테고리의 다른 글

[DEFCON DFIR CTF 2019] Memory Forensics (0) 2019.09.11 [DEFCON DFIR CTF 2019] Linux Forensics (0) 2019.09.11 [DEFCON DFIR CTF 2019] DFA Crypto Challenge (0) 2019.09.10 Digital Forensic Chellenge 2018 IoT100 (0) 2019.08.20 2013년 제 1회 디지털 범인을 찾아라! (13) 2019.06.06