-

[DEFCON DFIR CTF 2019] Linux Forensics$ 포렌식 $/$ 포렌식 문제 풀이 $ 2019. 9. 11. 00:02

red star

이 머신에서 구동하고 있는 리눅스 운영체제가 무엇인지 구하는게 문제입니다.

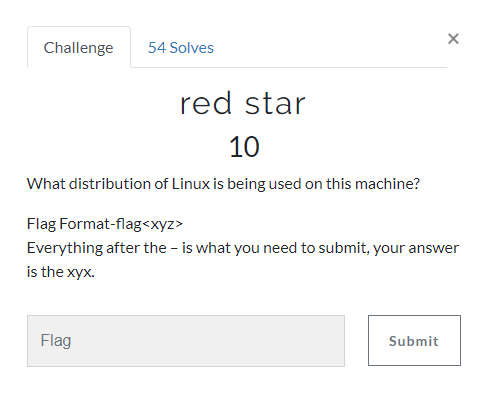

Deadbox Forensics 에서 열었엇던 Horcrux.E01 파일에서 사용했던 Partition 2 뿐만 아니라 Partition 5도 있었습니다.

ext4 파일시스템을 가지고 있는 것으로 보아 리눅스 시스템이 맞는거 같습니다.

etc 폴더를 열어보면 ~~~-4.13.0-kail1-amd64 라는 파일이 4개정도 있는 것을 확인 할 수 있습니다.

Flag : flag<Kali>

abc123

아파치의 access.log파일의 md5해시값은 무엇인가? 라는 문제입니다.

제가 알기로는 access.log 파일은 /var/log/apache2/access.log에 있는 거로 아는데 파일이 존재 하지 않습니다.

Autopsy tool을 이용해서 열어보겠습니다.

왠지는 모르겠지만 더 많이 나옵니다.

/var/log/apache2/access.log 로 가서 md5 해시 값을 확인해 보겠습니다.

Flag : flag<d41d8cd98f00b204e9800998ecf8427e>

Rediohead - No Surprises

자격증명덤핑도구를 다운로드 했다. 다운로드 파일의 이름은? 이라는 문제 입니다.

/root/Downloads/mimikatz_trunk.zip 파일을 다운로드 받은 흔적이 있습니다.

Flag : flag<mimikatz_trunk.zip>

super duper secret

엄청난 비밀 파일이 만들어졌는데 그 파일의 절대경로는? 이라는 문제입니다.

이문제는 힌트도 없는 것으로 보아 누가 봐도 비밀 파일인거로 판단 가능한 파일인것 같습니다.

직접 만들었다고 했기 때문에 root 사용자가 만들었을 가능성이 매우크고 터미널을 이용한 명령어를 사용 했을 것이므로 .bash_history 파일을 확인하면 경로를 찾을 수 있을것 이라 판단됨.

이름이 SuperSecretFile.txt 였다.

Flag : flag</root/Desktop/SuperSecretFile.txt>

this is a hard one

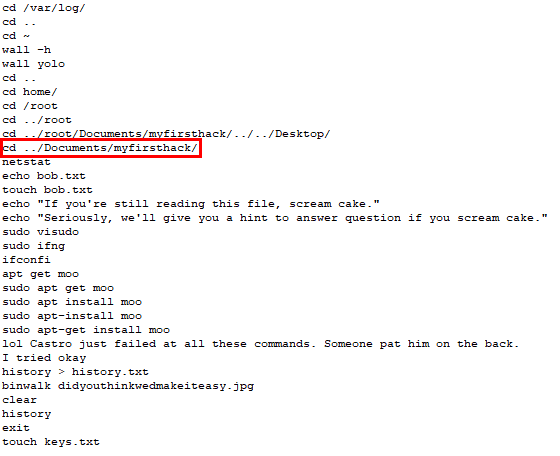

실행 중에 Doyouthinkwedmakeiteasy.jpg를 사용한 프로그램은? 이라는 문제입니다.

.bash_history 파일을 쭉 확인해 보면 binwalk를 썼다는 것을 확인 할 수 있습니다.

Flag : flag<binwalk>

overachiever

카렌이 만든 체크리스트에서 세번째 목표는 무엇인가? 라는 문제입니다.

체크리스트 파일을 먼저 찾아보면

/root/Desktop/Checklist 파일이 있습니다.

내용을 확인해 보면 다음과 같습니다.

Flag : flag<Profit>

attack helicopter

아파치 서버가 얼마나 오랜시간 돌아가고 있엇나? 라는 문제입니다.

아파치 서버를 실행 했다면 당연히 access.log가 남아 있을 것입니다.

사이즈가 0입니다.

한번도 실행을 하지 않았다는 뜻이므로 flag는 다음과 같습니다.

Flag : flag<0>

oh no some1 call ic3

이 기계가 다른 사람을 공격하기 위해서 사용되었다고 하는 데, 이것을 증명할 만한 파일이 무엇인가? 라는 문제입니다.

누군가를 공격했다면 msf파일인 메타 스플로잇 을 사용했을 가능성이 크기 때문에 아래의 경로를 분석해 보겠습니다.

history 파일을 보면 다음과 같은 명령어를 입력한 로그가 남아 있습니다.

공격을 하는 코드로 보이지만 좀더 확실한 증거가 필요할 것 같습니다.

root 폴더에 irZLAohL.jpeg 파일이 있습니다. 확인해 보면 다음과 같습니다.

공격 코드 실행하는 사진이 있습니다.

그리고 메모장에 flag 형식의 문자열이 있습니다.

flag<REDBULL_IS_LIFE> 를 적어 둬야 겠네요!

Flag : flag<irZLAohL.jpeg>

scripters prevail

Documents 파일 경로 내에서 카렌은 bash 스크립트를 통해 동료 컴퓨터 전문가를 조롱하고 있었던 것으로 생각된다. 카렌은 누구를 조롱하고 있었는가? 라는 문제 입니다.

바로 Documents/myfirsthack에서 firstscript_fixed파일을 보면 찾을수 있습니다.

Flag : flag<Young>

the who

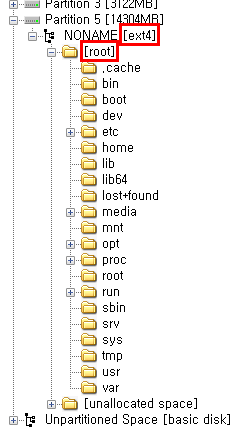

사용자는 11:26분에 여러번 루팅 했습니다. 누가 했나요? 라는 문제 입니다.

루팅 로그는 /var/log/auth.log에 있습니다.

엄청 많네요..ㄷㄷ

Flag : flag<postgres>

/

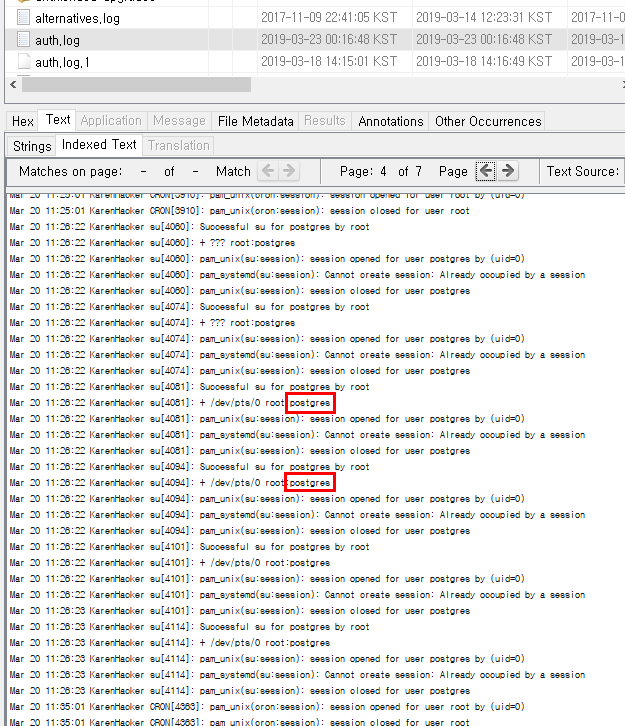

.bash_history에 기반해서 가장 나중에 변경한 디렉터리 경로는? 이라는 문제입니다.

Flag : flag</root/Documents/myfirsthack>

'$ 포렌식 $ > $ 포렌식 문제 풀이 $' 카테고리의 다른 글

[DEFCON DFIR CTF 2019] Triage VM Questions (0) 2019.09.12 [DEFCON DFIR CTF 2019] Memory Forensics (0) 2019.09.11 [DEFCON DFIR CTF 2019] Deadbox Forensics (0) 2019.09.11 [DEFCON DFIR CTF 2019] DFA Crypto Challenge (0) 2019.09.10 Digital Forensic Chellenge 2018 IoT100 (0) 2019.08.20