-

2013년 제 1회 디지털 범인을 찾아라!$ 포렌식 $/$ 포렌식 문제 풀이 $ 2019. 6. 6. 16:55

다운로드 파일과 문제 PDF를 확인해 보면 다음과 같은 문제를 확인 할 수 있습니다.

위와 같은 문제를 확인 할 수 있습니다.

문제를 먼저 이해해 보자면 해당 시나리오는 다음과 같은 과정으로 펼쳐져 나아갑니다.

kimdocarm이라는 닉네임을 가진 '김도촬' 이라는 사람이 최신 영화를 캠코더를 가지고 몰래 촬영한 뒤 인터넷에다가 영상을 배포 시도를 했다.

경찰은 해당 인물을 검거 하는 도중에 USB 하나를 증거로 수집.

해당 용의자 김도촬은 자신의 범행을 부인하고, 경찰은 증거로 수집한 USB분석을 통해 용의자를 구속 하려 하고, 해당 USB 파일을 문제 푸는 풀이자 에게 맡긴다는 내용이다.

용의자는 이전에 보험 사기와 인터넷 사업을 했다고 한다.

다운로드 받은 파일을 FTK Imager를 이용해서 열어보면 윈도우 파일이라서

Partition 1:\root\사용자\김도촬\바탕화면에 다음과 같은 파일들이 있습니다.

분석 보고서에 들어가야 하는 내용 중에서 도촬 관련 흔적 작성 부분이 존재 합니다.

도촬 관련 흔적은 Molcam.docx 파일을 한번 확인해 봐야 할 것 같습니다.

.FileSlack 확장자의 동일 이름의 파일이 있는거로 봐서 삭제되었던 파일로 추측 할 수 있을 것 같습니다.

↑ Molcam.docx 파일 안에 있는 사진과 글

실제로 판매 하고 있는 자동차 키 모양의 캠코더를 구매할 의사가 있어서 찾아본것 으로 보아 해당 캠코더를 이용해서 무언가를 하려고 했다는 것을 알 수 있다.

Partition 1:\root\사용자\김도촬\Videos 폴더 안에 .avi 파일이 2개가 있는데 하나는 삭제됬었던 파일이고 하나는 원본 파일이다.

warry.avi를 열어보면 다음과 같습니다.

WONDERFULMOLCAM 이라고 적혀 있습니다.

자료.avi를 열어보면 다음과 같습니다.

wonderfulmolcam 이라고 적혀 있습니다.

또한 자료.avi의 zone id의 값이 3 인거로 보아 인터넷에서 다운로드 받은 파일 인것을 알 수 있습니다.

먼저 WONDERFULMOLCAM을 작성한 .avi 파일을 만들고 삭제한 뒤에 wonderfulmolcam 로 소문자로 바꿔서 작성하고 .avi파일을 만들었습니다.

해당 문자열은 어딘가에 쓰일것 같습니다.

이번에는 Partition 1:\root\사용자\김도촬\Downloads 폴더에서 다음과 같은 파일이 있는 것을 확인 했습니다.

보험사기.hwp 라는 파일이 눈에 들어왔고 파일을 열어 보았습니다.

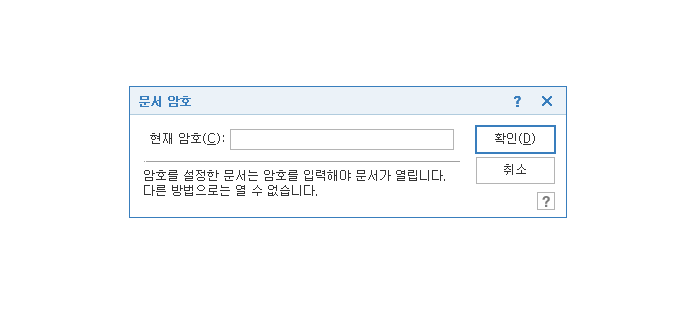

문서를 열기 위해서 암호가 필요한데 wonderfulmolcam 이라고 추측 되서 입력을 해보았습니다.

확인해 보니 맞았고 2013년 "디지털 범인을 찾아라"경연대회 문자열은 하얀색으로 되어있었습니다.

위의 wonderfulmolcam 문자열을 가지고 인터넷에서 다운받고 암호로 사용했었다고 추측 할 수 있습니다.

이번에는 판매 관련 흔적에 대해서 이야기 해보겠습니다.

판매와 관련된 흔적을 찾기 위해서 파일을 찾던중 암호화된 파일을 찾았습니다.

시그니처를 확인해 보면 AES라고 적혀 있었고, 암호화 된 파일 이구나 라는 것을 알수 있습니다.

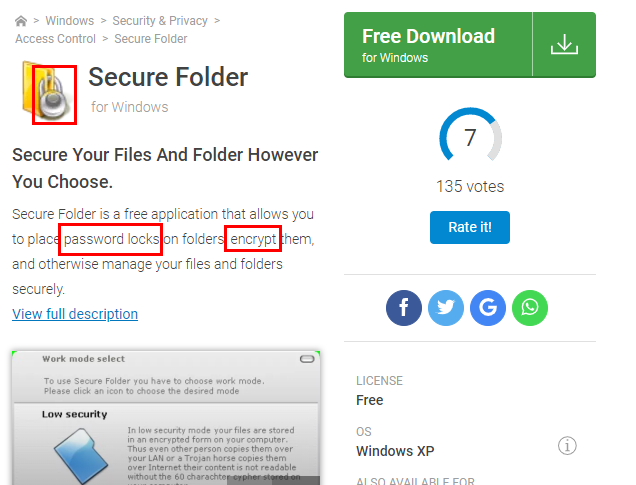

복호화 하기 위해서 해당 USB에서 파일을 찾던중 설치파일 하나를 발견했습니다.

해당 폴더 안에 Setup.exe 파일이 있길래 어떤 기능을 하는 프로그램인지 확인해 보았는데

폴더를 암호화 시키는 프로그램이였습니다.

SecureFolder프로그램으로 암호화된 코드는 .xxx의 확장자가 추가로 붙는 다는 것을 알게 되었습니다.

해당 파일의 이름이 이상 한것 같다는 생각이 들었습니다. xxx.png.xxx ..?

그래서 해당 파일이 어떻게 생성이 됬는지 확인해 보기 위해서 NTFS 파일 시스템 분석 도구인 NTFS Log Tracker을 이용해서 한번 찾아 보겠습니다.

NTFS Log Tracker을 사용하기 위해서는 최소한 $LogFile 이 필요합니다.

해당 주어진 이미지에서는 $LogFile과 $MFT 파일만 찾았기 때문에 2개만 넣고 Parse를 눌러서 파싱을 했습니다.

$LogFile과 $MFT 경로 : Partition 1:\root에 있습니다.

$UsnJrnl:$J 파일은 원래 Partition 1:\root\$Extend 에 있습니다.

위의 사진을 보면 site.png 파일이 생성 된 것을 확인 할 수 있습니다.

아래로 좀더 내려보면 다음과 같은 Log를 확인 할 수 있습니다.

site.png 파일이 xxx.png 파일로 바뀐것이 확인 되었습니다.

site.png 파일을 Renaming 한 흔적이 있습니다.

OpenStego 폴터를 보고 OpenStego 툴을 생각해 냈습니다. OpenStego는 스테가노 그래피 기법을 이용한 데이터 은닉 툴입니다.

2개의 사진이 동일 한데 사진의 크기가 다릅니다.

보험사기-1.png 파일을 OpenStego 툴에 넣어 보겠습니다.

참고로 비밀번호는 wonderfulmolcam 이였습니다.(조금의 삽질을...)

해당 파일을 열어서 확인해 보니 보험사기 관련 내용이였고 드래그 부분에 숨겨진 문자열이 존재 합니다.

I. h.a.v.e. a. d.r.e.a.m.! <- 문제와 관련이 없어 보입니다.(차후에 비밀번호로)

Downloads 폴더에 TrueCrypt 설치파일이 존재 하기 때문에 설치를 진행하고 site.zip을 복호화 해보겠습니다.

복호화를 진행해 보면

Password를 입력하는 폼이 하나 나옵니다.

I. h.a.v.e. a. d.r.e.a.m.!I. h.a.v.e. a. d.r.e.a.m.!

i have a dream! 를 입력하면 해당 파일이 Mount가 됩니다

I. h.a.v.I. h.a.v.e. a. d.r.e.a.m.!e. a. d.r.e.a.m.!I. h.a.v.e. a. d.r.e.a.m.!I. h.a.v.e. a. d.r.e.a.m.!

저는 Z:에 마운트 시켰고 윈도우 탐색기로 확인해 보면 site.png 파일이 존재합니다.

몰캠이 저장되어 있는 서버에 접속 할 수 있도록 서버 주소와 아이디/패스워드가 적혀 있습니다.

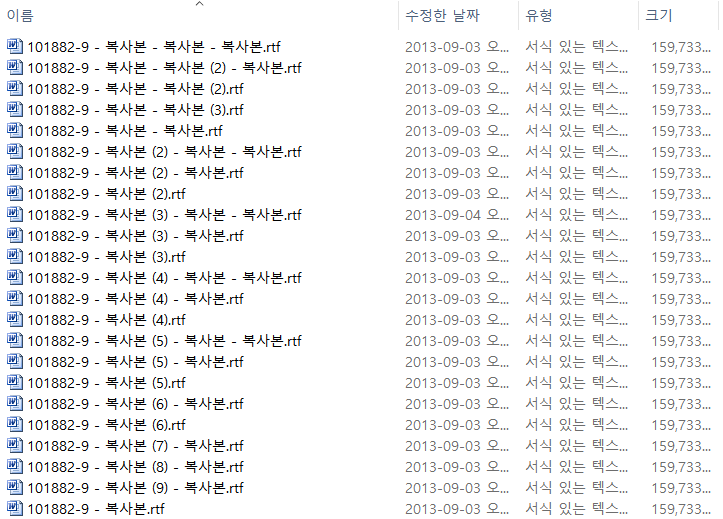

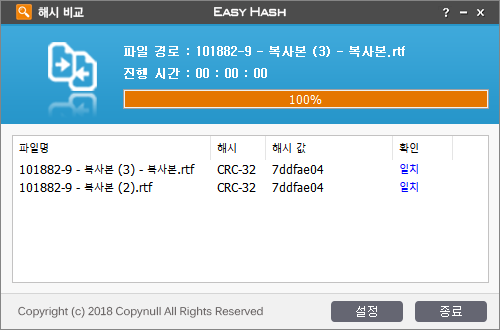

하나더 파티션 2에 DOC3번 파일에 .rft파일이 있는데 똑같은 이름에 복사본이 진짜 많습니다.

의심이 되서 한번 Hash값을 확인해 봐야 겠습니다.

파일을 그대로 복사 했다면 Hash값이 다음과 같이 모두 같아야 합니다.

하지만 딱 1개의 파일만 해시값이 일치하지 않았습니다.

101882-9 - 복사본 (3) - 복사본 - 복사본.rtf 의 파일에 수정된 부분이 있는 것 같습니다.

원본 파일과 다른 점을 비교 하다가 계좌 번호가 있는 것을 확인 했습니다.

이번에는 배포 관련 흔적을 한번 찾아 보겠습니다.

찾기전 배포 관련 흔적으로 FTP를 이용해서 파일을 인터넷으로 전송을 하거나 이메일 전송등을 했던 거로 추측되는 증거를 찾으면 되는 것 같습니다.

아 참고로 해당 시나리오에서 찾고자 하는 증거는 다음과 같습니다.

FTP서버에 올리려고 한 사실에 대한 증거를 찾아야 하는데 FTP와 관련 파일이 전부 삭제 되어서 아무 것도 나오지 않습니다.

그래서 이미지 디스크 파일에 문자열 검색을 해서 FTP 관련 문자열이 있는지 확인 해 보도록 하겠습니다.

해당 이미지 디스크 파일을 마운트 하고 HxD로 문자열 검색을 할 수 있습니다.

52A7BDC ~ 52A7BED까지의 오프셋을 보면 ALFTP.exe 파일 설치 흔적이 존재 합니다.

이런 식으로 FTP 응용 프로그램으로 ALFTP, cute FTP, Voyager FTP, SmartFTP 의 흔적을 찾을 수 있습니다.

해당 증거는 FTP를 사용했다고는 할 수 없지만 설치를 했기 때문에 정황 증거는 될 수 있습니다.

이번에는 기타 범행 흔적에 대해서 확인해 보겠습니다.

사용자 폴더에 Documents 폴터를 확인해 보면 KBS라는 폴더가 있습니다 KBS 안에 Log 파일을 보면 p2p와 관련된 로그가 있습니다.

kbsp2p 인것 으로 보아 시간대가 9시에 시작하는 뉴스를 보기 위해서 이용한 것으로 보인다.

아마 용의자가 자신 또는 다른 사람의 보험 사기 사건을 뉴스로 접하고 수사 과정을 지켜보기 위해서 방송을 시청 한것 같아 보인다.

'$ 포렌식 $ > $ 포렌식 문제 풀이 $' 카테고리의 다른 글

[DEFCON DFIR CTF 2019] Linux Forensics (0) 2019.09.11 [DEFCON DFIR CTF 2019] Deadbox Forensics (0) 2019.09.11 [DEFCON DFIR CTF 2019] DFA Crypto Challenge (0) 2019.09.10 Digital Forensic Chellenge 2018 IoT100 (0) 2019.08.20 [Digital Forensic Chellenge] Forensic Analysis of a Compromised (0) 2019.06.05